반응형

DLL with notepad

DLL Reverse Engineering Challenge.

Can you reversing DLL File?

파일이 두개 들어있는 압축파일이 주어진다.

notepad.exe는 메모장과 별 다를게 없어보인다.

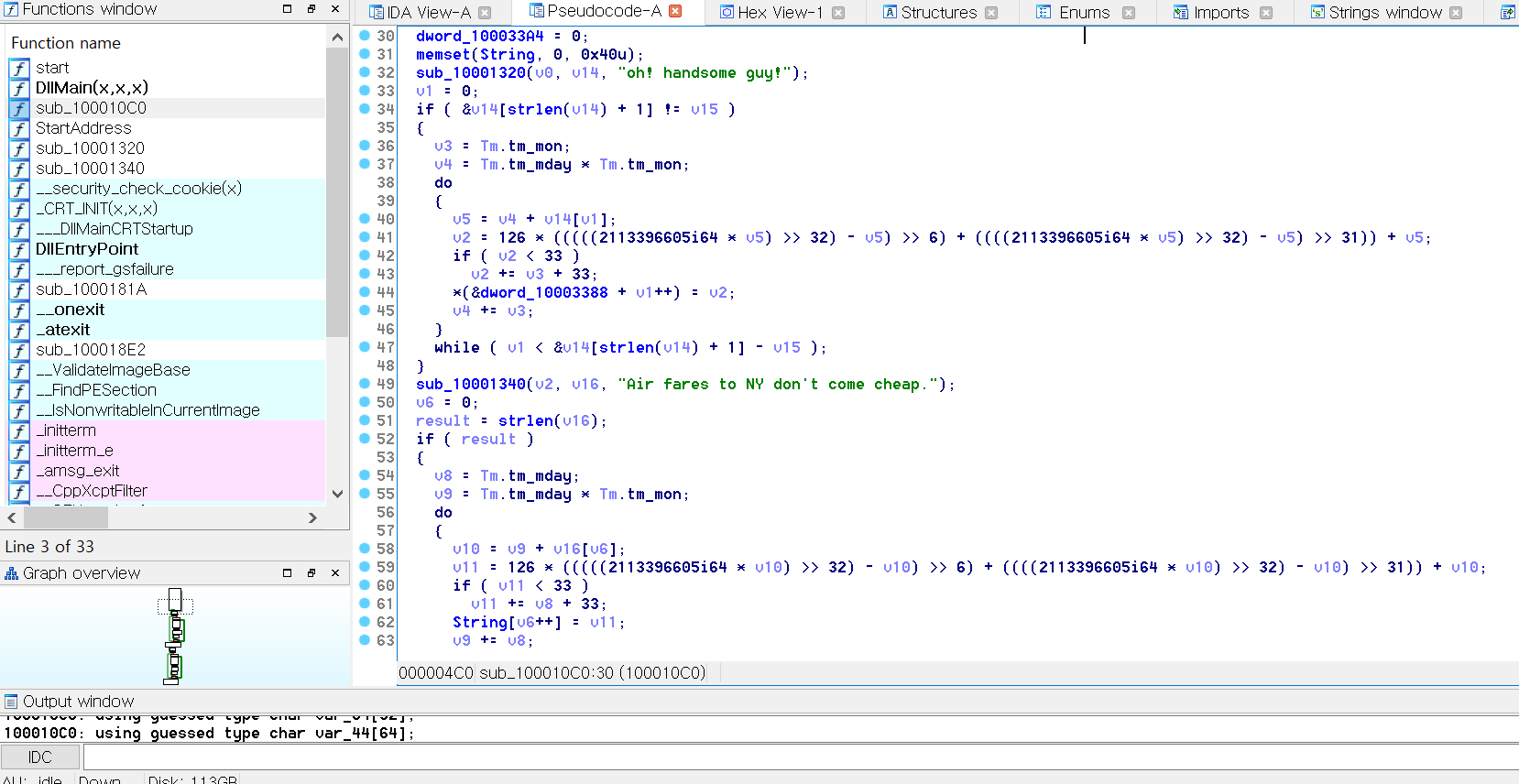

blueh4g13.dll 파일을 ida로 열어서 shift+f12로 문자열을 확인해 보았다.

oh!로 시작하는 문자열을 찾을 수 있다.

sub_100010C0에서 사용되었다.

ollydbg로 notepad.exe를 열어서 view> Executable modules로 들어간다. (Alt+E)

거기서 blueh4g13.dll 파일을 찾아서 더블클릭.

F9로 실행을 한 뒤, dll 파일에서 문자열을 확인해 주면 key값을 찾을 수 있다.

반응형

'WAR GAME > wargame.kr' 카테고리의 다른 글

| Wargame.kr [CustomOS] (0) | 2020.01.09 |

|---|---|

| Wargame.kr [QnA] 풀이 (0) | 2020.01.06 |

| Wargame.kr [dmbs335] 풀이 (0) | 2020.01.06 |

| Wargame.kr [Crypto Crackme Basic] 풀이 (0) | 2020.01.06 |

| Wargame.kr [crack crack crack it] 풀이 (0) | 2020.01.06 |