keypad CrackMe

Simple Reverse Engineering Challenge.

키 값을 찾아내야 하는 리버싱 문제다.

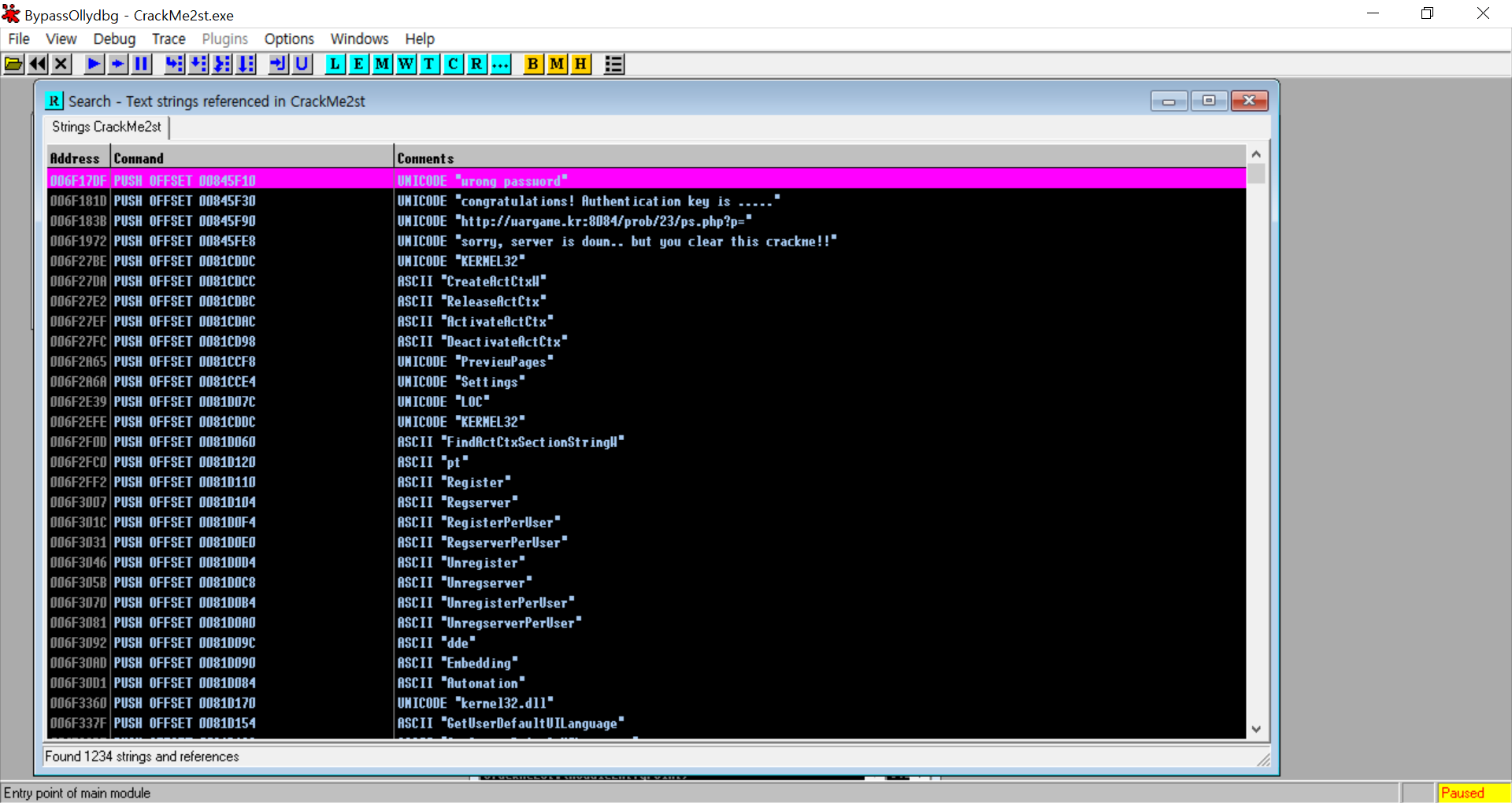

ollydbg로 열면, Wrong 문자열을 확인할 수 있다.

해당 문자열이 사용되는 부분의 주소는 0x6F17DF다.

IDA에서 0x4017DF 주소 영역이 포함될 것 같은 함수 sub_401740을 찾아서 코드를 확인 할 수 있다.

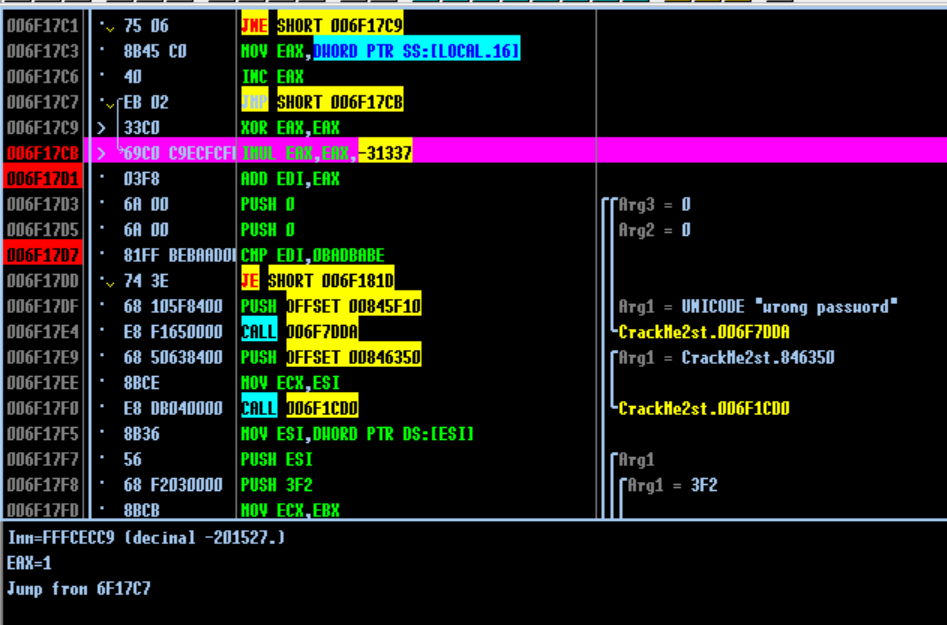

ida 코드상 46행에 해당하는 부분 0x4017CB --> 올리디버거 부분 0x6F17CB, 0x6F1701, 0x6F1707에

breakpoint를 걸어서 변수 v6, v5에 어떠한 값이 들어가는지, 최종 값은 몇으로 나오는지를 확인을 했다.

입력은 1111로 했다.

v6에 해당하는 EAX에 1이 들어가 있다.

v5에 해당하는 EDI에 정수 10진수로 1111이 들어가 있으며, 바로 이전 코드에서 연산했던 -201527 * 1의 값이 eax에 들어가 있고, eax와 edi를 더한다.

더한 값을 195934910과 비교.

별 특별한 연산 없이 -201527*1 + 입력값 == 195934910 의 조건만 만족하면 된다는 것을 알 수 있다.

따라서 입력해야 할 값은 195934910 + 201527 = 196136437이 된다.

'WAR GAME > wargame.kr' 카테고리의 다른 글

| Wargame.kr [crack crack crack it] 풀이 (0) | 2020.01.06 |

|---|---|

| Wargame.kr [lonely guys] 풀이 (0) | 2020.01.06 |

| Wargame.kr [ip log table] 풀이 (0) | 2020.01.04 |

| Wargame.kr [SimpleBoard] 풀이 (0) | 2020.01.04 |

| Wargame.kr [pyc decompile] 풀이 (0) | 2020.01.04 |