Welcome_Forensics

50

이미지 우클릭하고 새 탭에서 보기를 하면 플래그를 확인할 수 있다.

Question?

100

압축을 풀면 나오는 파일 이름이 Do_you_know_HxD 이다.

HxD로 깠는데, 앞 뒤에 플래그가 없었다.

그래서 다른 삽질을 하려다가 Hack을 검색해보니 플래그가 숨어있었다.

flag : HackCTF{P1e45e_find_m3}

So easy?

100

문제파일 이미지를 보면, 러시아 전통 인형이다. 파일안에 파일이 숨어있다는 뜻.

일단 hxd로 까봤는데 뒤에 플래그가 있어서 당황스러웠으나... 가짜 플래그다.

PK가 있으므로 zip파일이 있음을 알 수 있다. 직접 추출하기 귀찮아서 foremost 이용해서 추출했다.

zip파일 하나 안에 txt파일이 하나 있고, 거기에 플래그가 있다.

FLAG : HackCTF{M4try0shka_do11}

Secret Document

150

와 기밀문서!

플래그 파일은 암호가 걸려있다.

힌트파일을 보자.

hint1 : Brute-Force NOOOOOOOOOOOO!

hint2 : Do you think the password exists?

암호화는 fake라는 소리다. 실제로 암호는 안걸려있는데 걸려있는 것처럼 위장한 것이다. hxd를 이용해 해당 헤더를 조작해주면 된다.

세상에서 잊혀진 날 찾아줘!

150

flag == Ctrl+a & Ctrl+c & Ctrl+v

pdf열고 위 동작을 해보면 이미지 위에 안보이는 텍스트들이 있음을 알 수 있다.

나는 해귀다

150

이미지 보면 hex값을 뒤집어 놓았다고 했다.

다시 뒤집자.

< waytogo.png xxd -p -c1 | tac | xxd -p -r > file.png

이미지에 나와있는 플래그도 뒤집혀 있다.

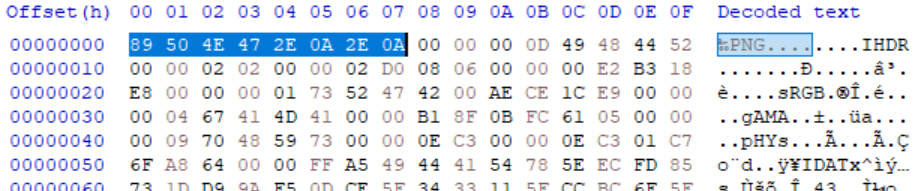

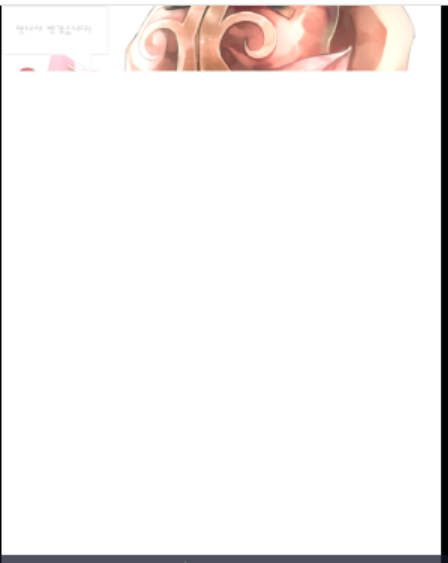

Magic PNG

150

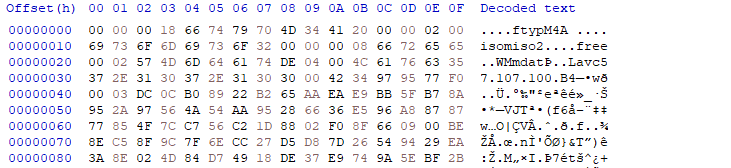

일단 png 파일임을 인식을 못한다. 왜 그런가 알기위해 hxd로 까보았다.

PNG 시그니처는 89 50 4E 47 0D 0A 1A 0A 이다. 맞게 수정해주자.

원인은 TweakPNG에서 찾을 수 있었다.

HxD를 이용해서 idat부분을 IDAT으로 수정해주면 완벽한 이미지와 함께 플래그가 나오게 된다.

Terrorist

200

당신은 현장을 수사하여 범행과 관련된 단서를 찾았다!

단서를 분석하여 다음 범행장소를 알아내야한다.

플래그 포맷은 HackCTF{범행장소}로 적어야 한다.

파일이 하나 주어지는데 mp4 파일이다.

재생시켜보면 역재생된 말소리가 들린다.

동영상편집프로그램 같은거 사용해서 다시 역재생하면 된다.

잔상

250

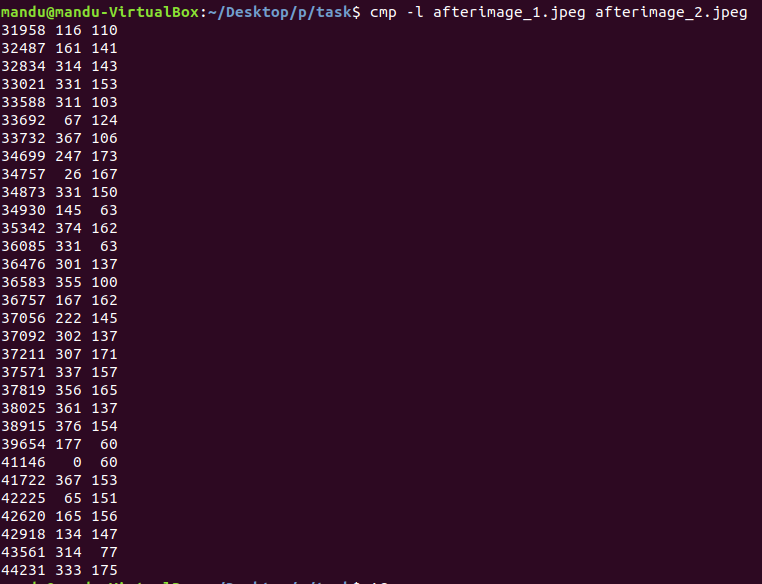

용량이 같은 파일 2개가 주어진다.

oct to ascii

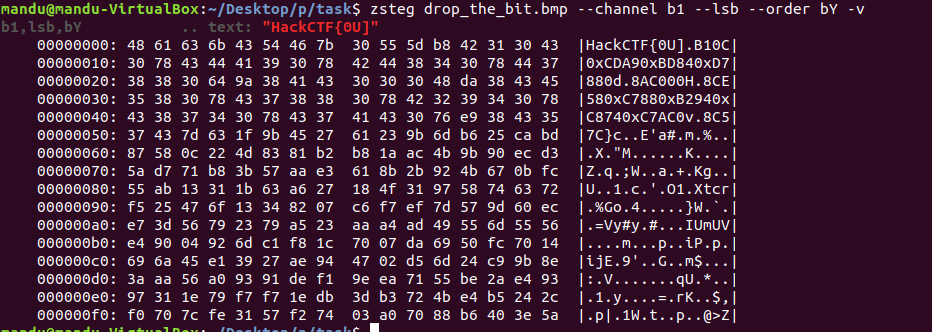

Let'S get it ! Boo*4

350

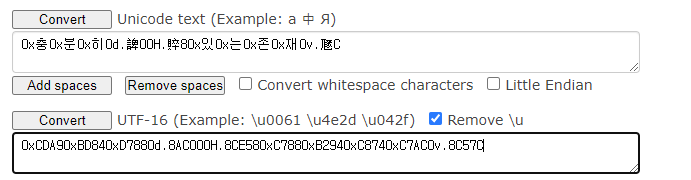

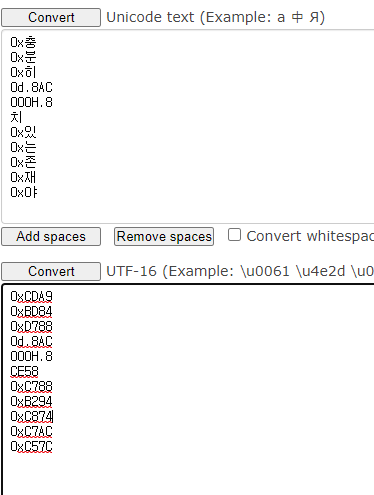

0xCDA90xBD840xD7880d.8AC000H.8CE580xC7880xB2940xC8740xC7AC0v.8C57C

아 앞에 B10C 빼먹었넹

끝.

'WAR GAME > HackCTF' 카테고리의 다른 글

| HackCTF Reversing 카테고리 풀이 (0) | 2019.08.29 |

|---|---|

| HackCTF Pwnable [Basic_BOF #1] 풀이 (0) | 2019.07.24 |

| HackCTF Cryptography 카테고리 풀이 (2) | 2019.07.18 |

| HackCTF MISC 카테고리 풀이 (0) | 2019.07.18 |

| HackCTF Web 카테고리 풀이 (0) | 2019.07.18 |