반응형

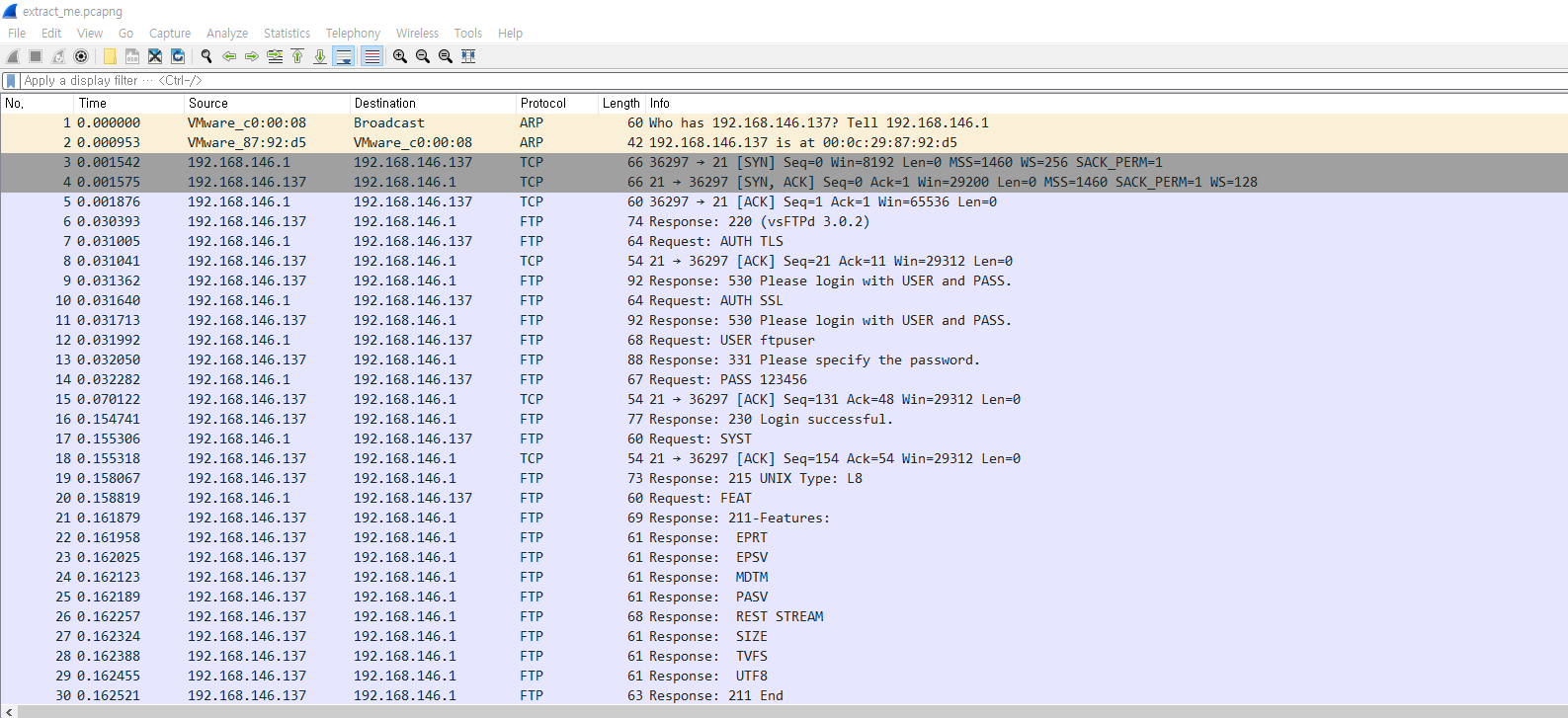

패킷 파일이 주어집니다.

처음에 바로 FTP 패킷들이 보이는데, FTP로 파일을 받았는지 확인해봅니다.

Wh1t3H4T.zip 이라는 파일을 전송받았음을 확인할 수 있으며,

해당 파일을 간단하게 추출할 수 있습니다.

해당 파일을 살펴보면, flag.png가 들어있는데 암호화가 걸려있습니다.

패킷 파일에 ftp 패킷 외에도 다양한 패킷들이 담겨 있으니 다른 패킷들을 살펴보겠습니다.

ftp 통신은 192.168.146.1(server) 와 192.168.143.137 (client) 사이에서 이루어졌습니다.

192.168.146.1과 추가적으로 통신을 한 흔적이 있는 지 확인해봅니다.

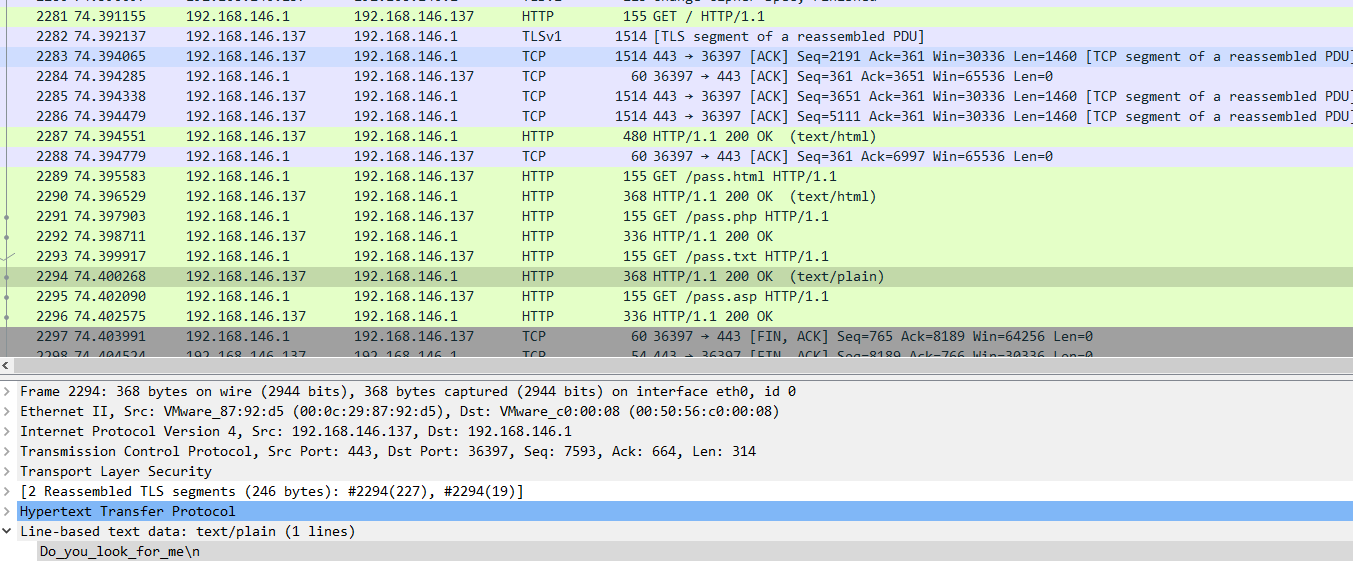

ftp통신 이후 TLSv1으로 통신을 한 것을 찾을 수 있습니다.

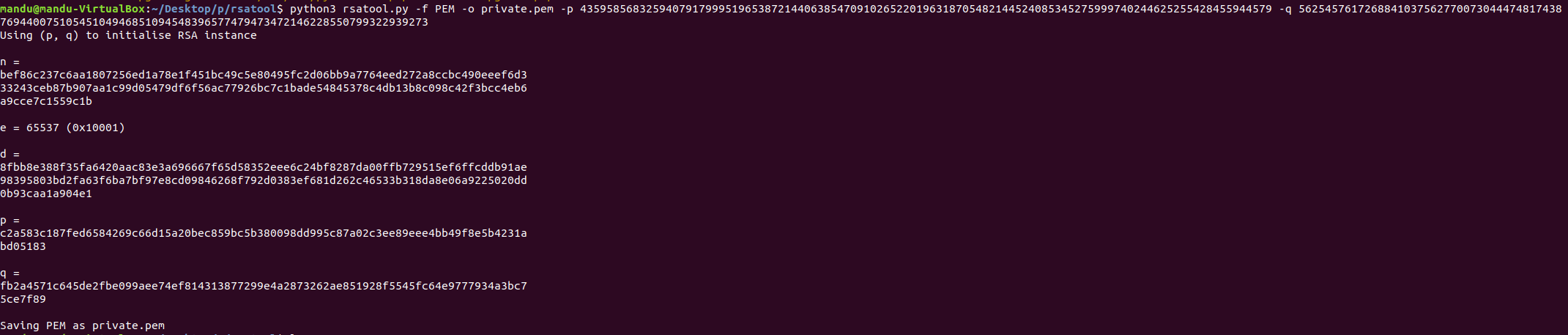

해당 패킷 내용 복호화를 시도하기 위해서 인증서 내용을 추출합니다.

modulus값을 소인수분해할 수 있는지 알아봅니다.

factordb.com에서 factor를 찾을 수 있었습니다.

구한 p, q 값을 가지고 pem파일을 생성합니다.

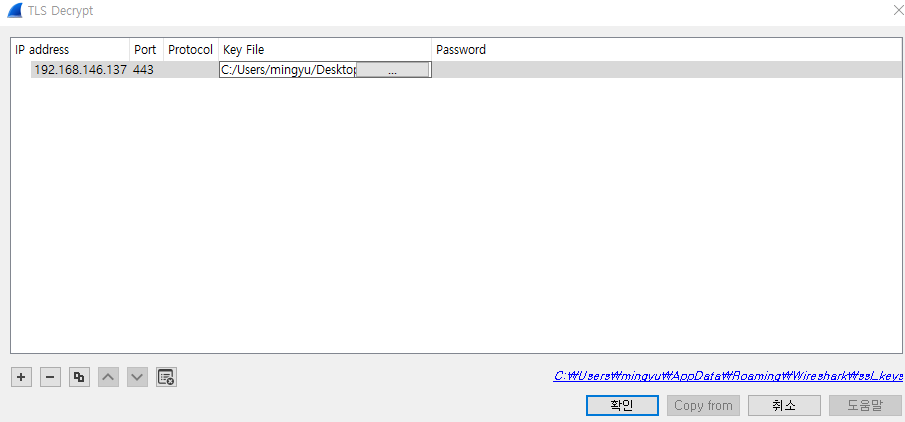

wireshark에서 Edit > Preferences > Protocols > TLS > RSA key list에 private.pem을 추가합니다.

패킷 내용이 복호화되었으며, pw를 찾을 수 있었습니다.

반응형

'WAR GAME > [DigitalForensic] with CTF' 카테고리의 다른 글

| D-CTF [DefCoN#22 #1] (0) | 2021.07.08 |

|---|---|

| D-CTF [DefCoN#21 #1] (0) | 2021.07.06 |

| D - CTF [tom-and-jerry] (0) | 2021.07.04 |

| D - CTF [계속 주시해라!] 풀이 (0) | 2020.10.14 |

| D - CTF [Find Key(moon)] 풀이 (0) | 2020.10.14 |