Forensics

I AM STEGO!!

50

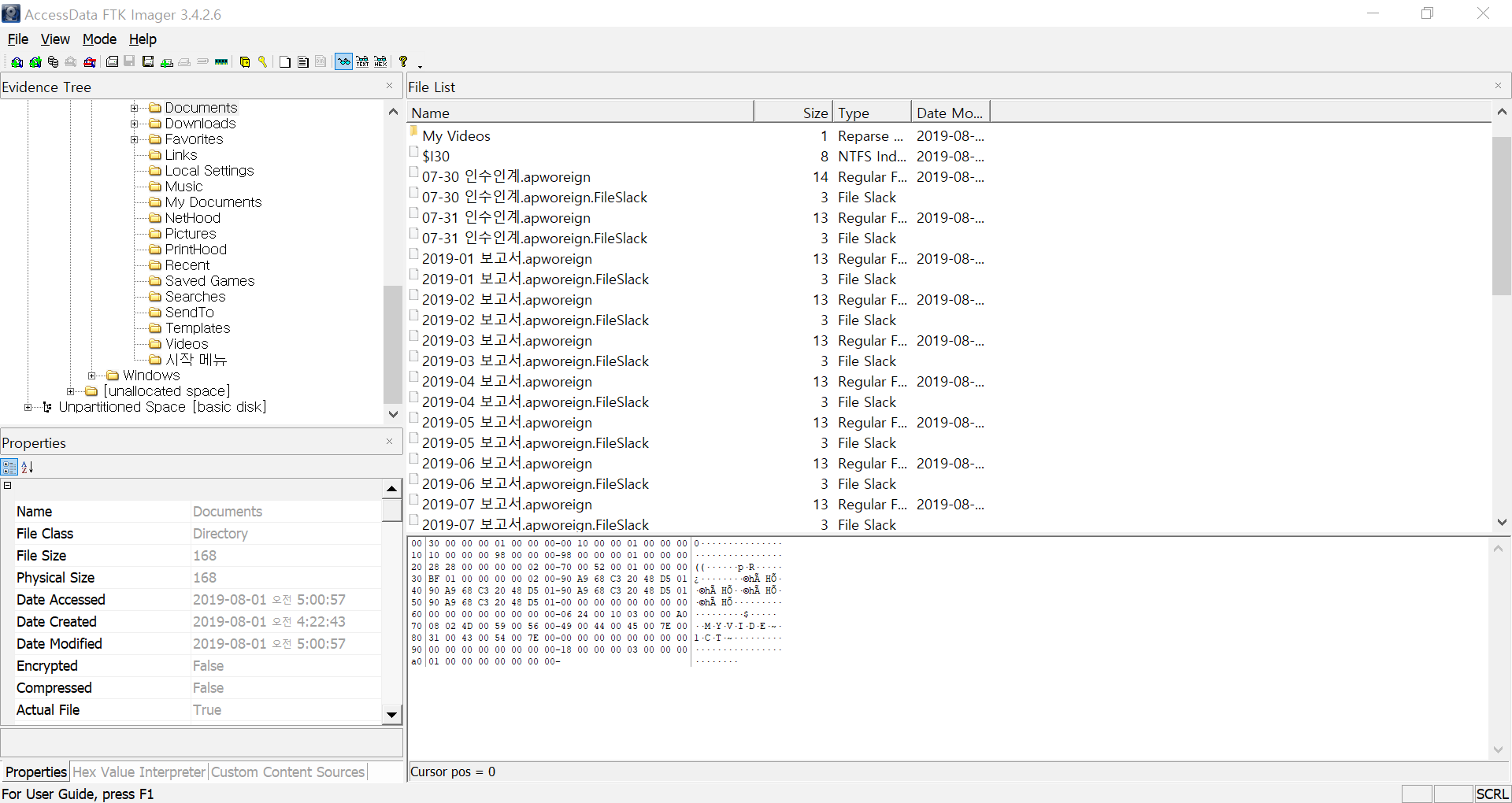

hxd로 열어서 끝부분에서 패스워드를 찾을 수 있다.

openstego로 flag.txt 추출

Thinking

100

.zip으로 바꾸고 ppt> media에 FLAG.PNG가 존재한다.

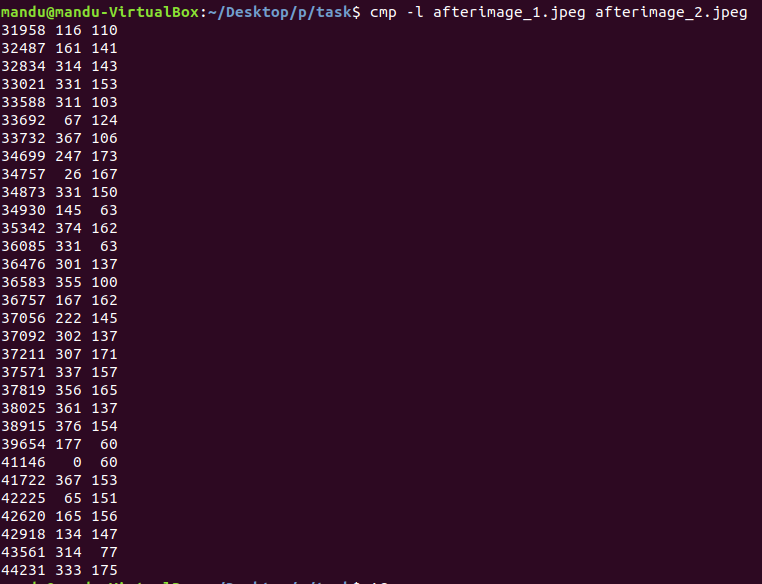

You are in me

100

jpg의 footer 시그니쳐인 ff d9를 찾으면 다음에 MZ 시그니쳐가 보인다.

카빙해서 IDA로 보면 xor 연산을 하는 것을 알 수 있다.

간단히 코드 짜서 xor 돌리면 플래그 나온다.

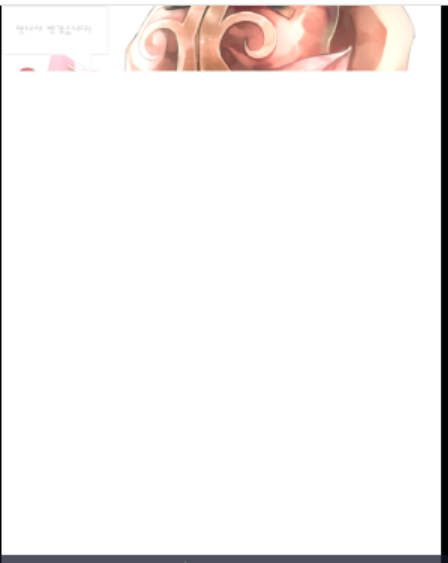

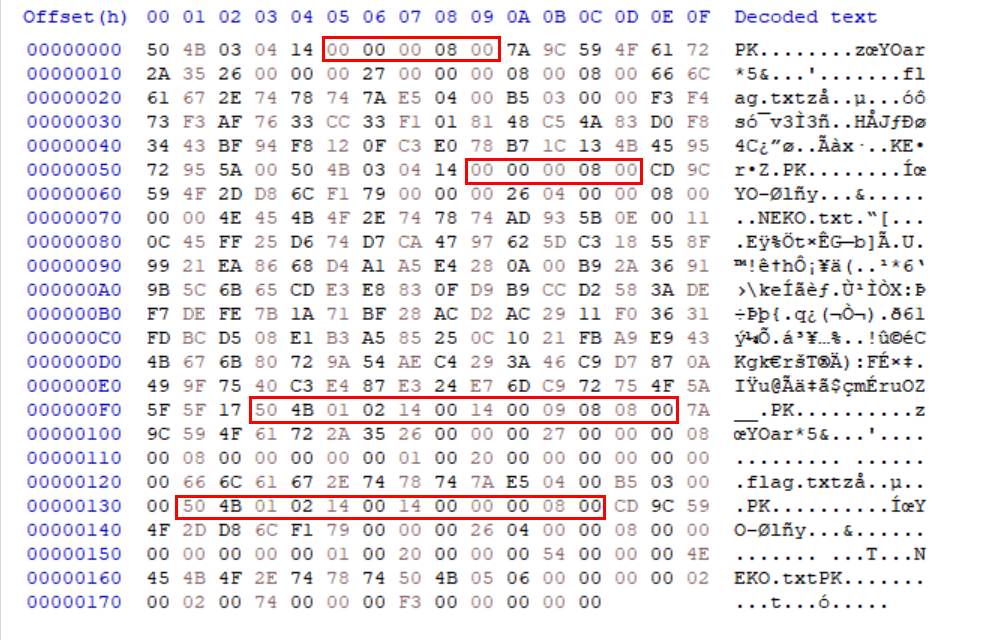

Header Trick

150

I think the header of this flag is wrong...

라고 한다. 압축파일 내용을 보면, 파일이 두 개가 존재하는데, flag.txt는 암호가 걸려있고, 다른 하나는 걸려있지 않다.

그렇다는 것은 실제로 패스워드는 걸려있지 않지만, flag.txt만 헤더 조작을 통해 암호화가 걸린 것 처럼 만든 것이다.

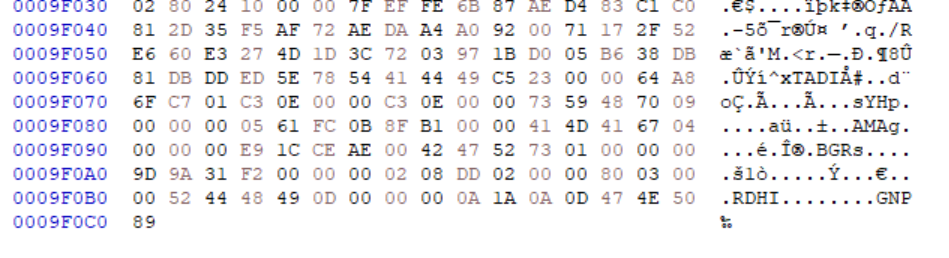

hxd를 통해 해더를 분석해보면 헤더가 다른 것이 보인다.

flag.txt만 00 09 08 08 00 이고 나머지는 00 00 00 08 00임을 알 수 있다.

09 08을 00 00로 덮어주고 열면 된다.

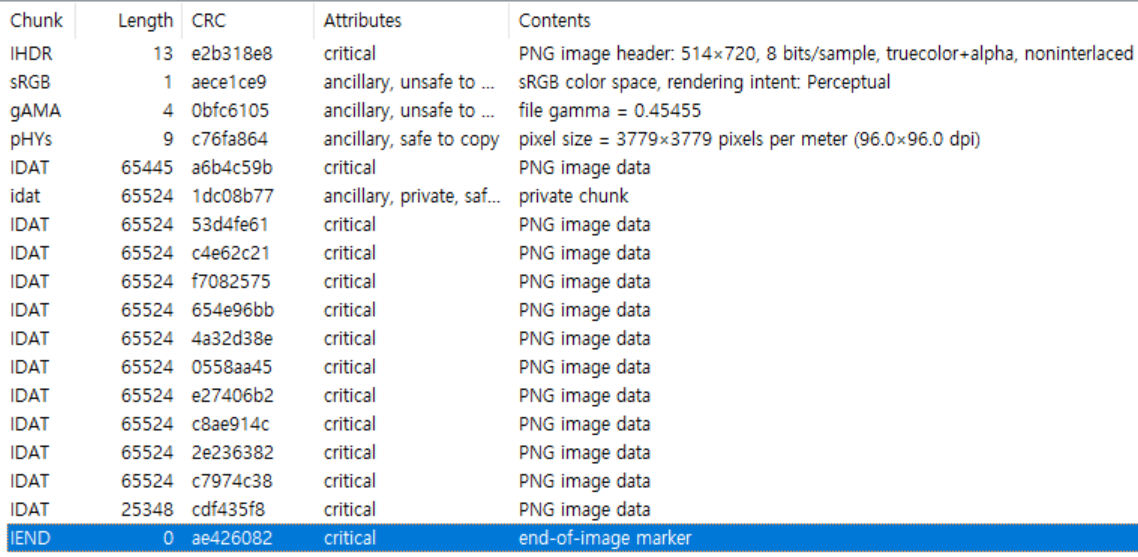

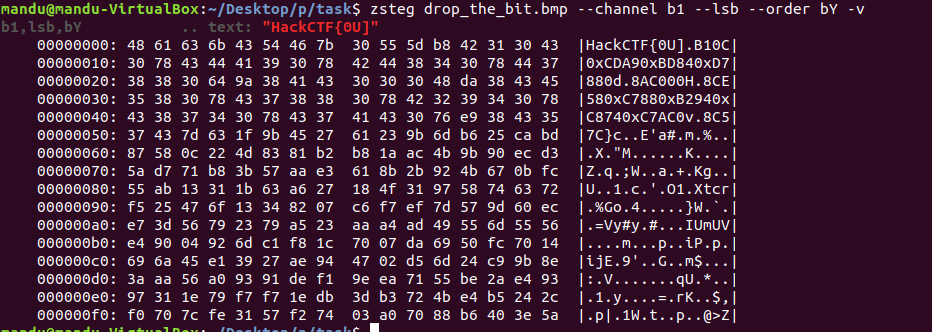

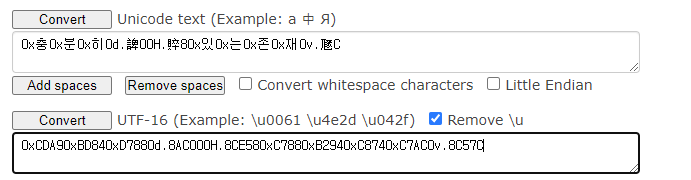

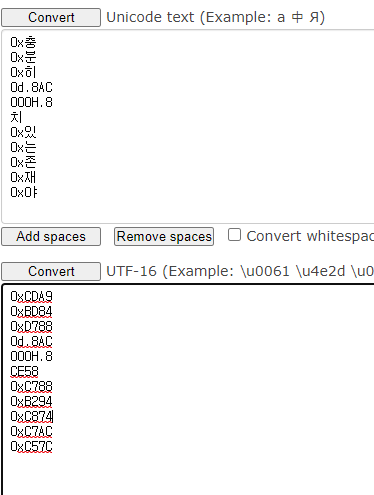

Something is inside me?!

200

IDA로 까서 strigs에서 보이는 문자열 ascii 85로 디코딩 해주면 된다.

https://cryptii.com/pipes/ascii85-encoding

힌트라고 한다면,, <- Guess what it is! There's 85 possibilitys. 여기서 85가 힌트일 듯 하다.

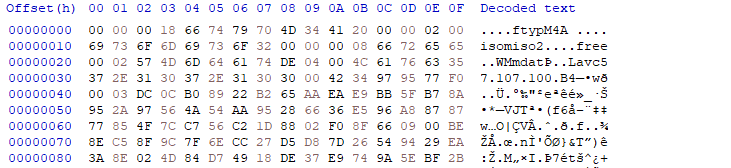

All your base are belong to newbie

350

png footer 시그니쳐 뒤에 elf 시그니쳐가 있다.

카빙후 실행하면 문제를 풀어야 한다. 문제 답은 IDA로 까보면 찾을 수 있다.

'WAR GAME > INFO Wargame' 카테고리의 다른 글

| INFO WARGAME Reversing 카테고리 WRITE UP 문제 풀이 (0) | 2019.12.07 |

|---|---|

| INFO WARGAME MISC 카테고리 WRITE UP 문제 풀이 (0) | 2019.12.07 |

| INFO WARGAME Pwnable 카테고리 WRITE UP 문제 풀이 (0) | 2019.12.07 |

| INFO WARGAME Cryptography 카테고리 WRITE UP 문제 풀이 (0) | 2019.10.11 |