반응형

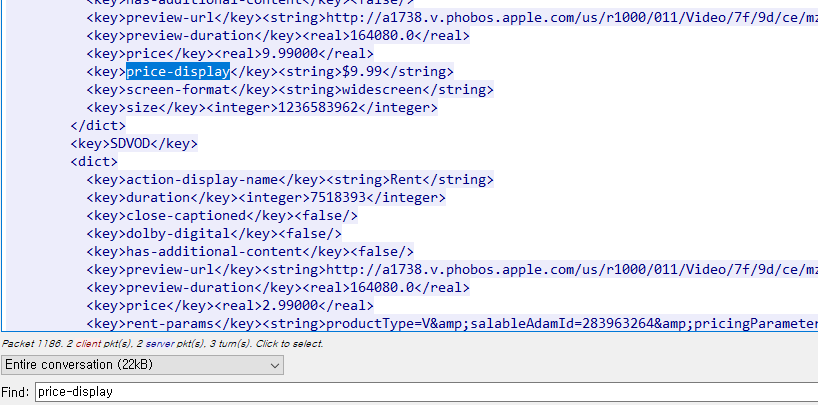

Sans Network Forensic [Puzzle 3] #1~#8

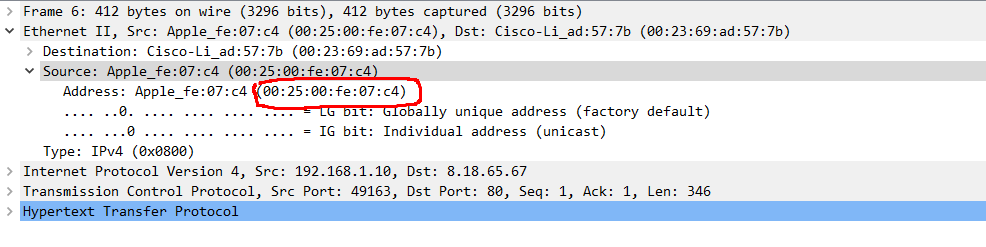

MAC주소는 여기에서 확인할 수 있다.

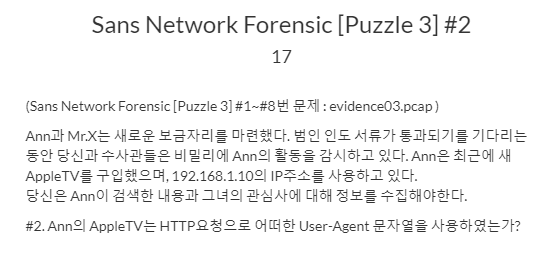

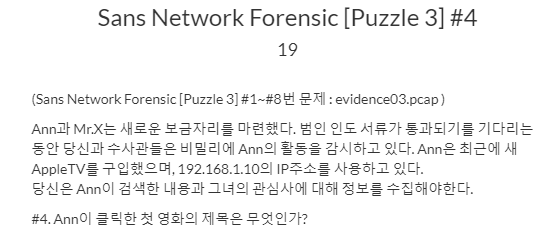

192.168.1.10의 http request 패킷을 확인한다.

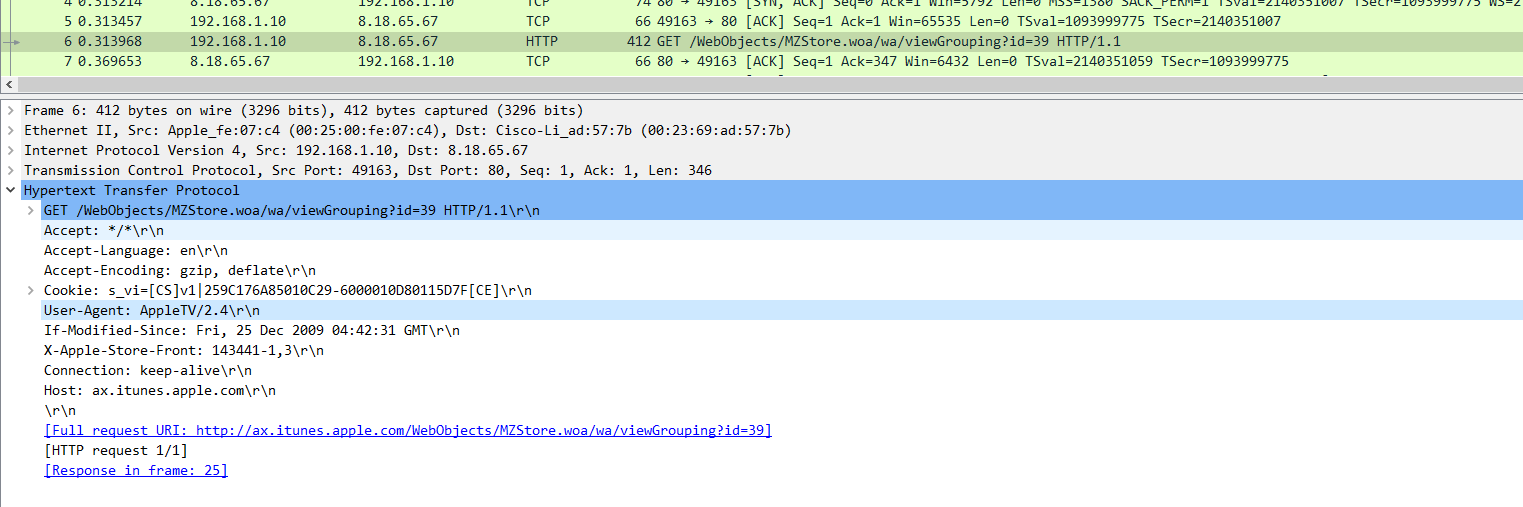

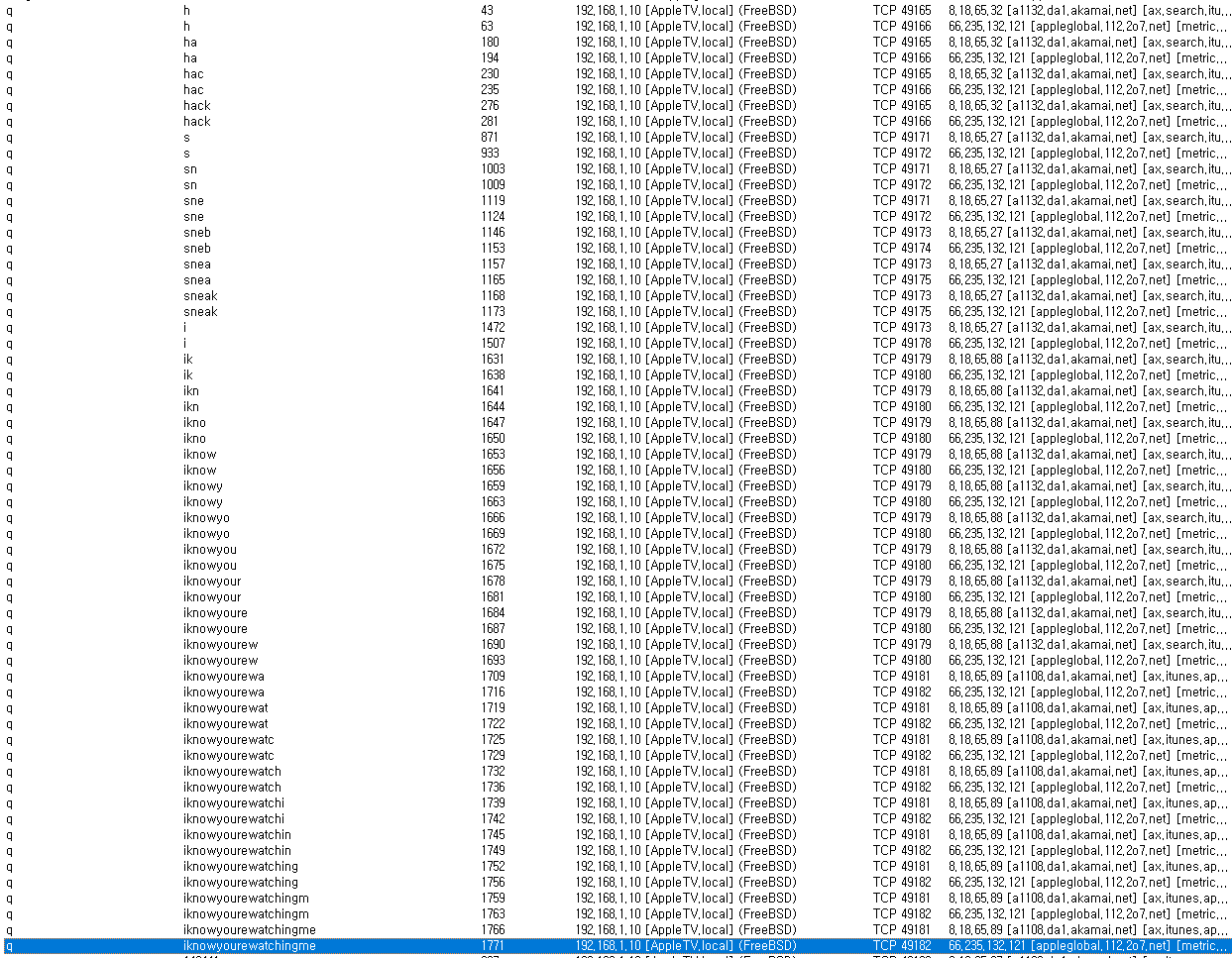

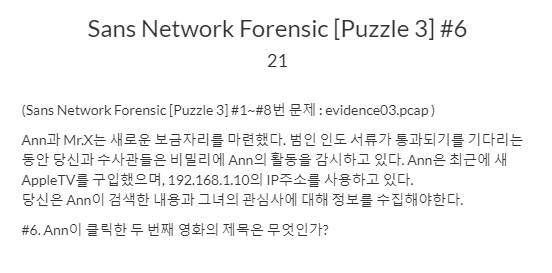

http 필터를 걸고 search 관련 페이지에 파라미터 명이 q인 query가 넘어가는 것을 확인할 수 있다.

q에 검색내용이 담기므로 networkminer를 돌려서 해당 파라미터에 들어간 값들만 모아볼 수도 있다.

hack, sneak, iknowyourewatchingme 3개밖에 안보였는데 답이 h, ha, hac, hack 이란다.. 쩦

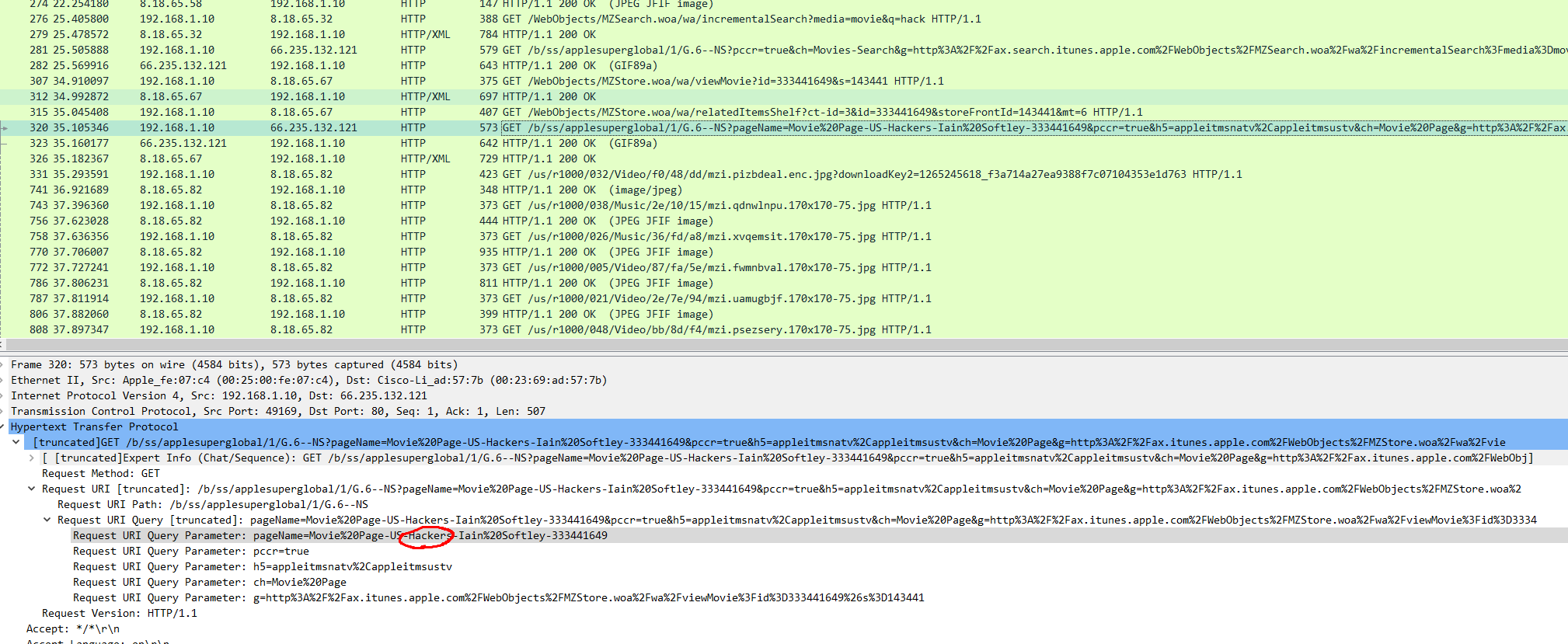

hack을 검색한 이후 패킷에서 찾을 수 있다.

반응형

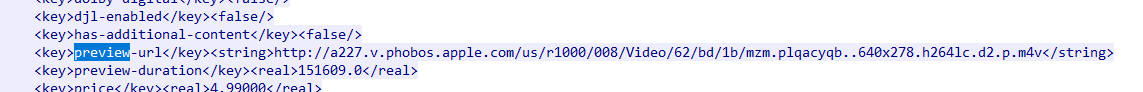

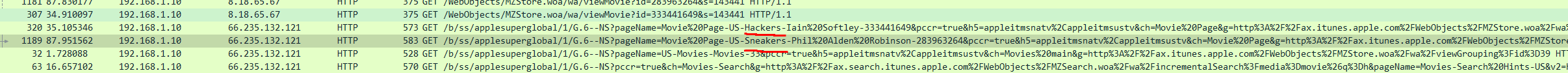

307번 패킷에 대한 response 페이지 312번 패킷에 follow > HTTP stream 에 들어가서

preview를 검색했더니 나왔다.

처음에 hacker찾았던 패킷을 기준으로 info 정렬했더니 나왔다.

5번 문제처럼 하면 된다.

이 내용은 이미 #1 풀면서 구했다!

반응형

'WAR GAME > [DigitalForensic] with CTF' 카테고리의 다른 글

| CTF-D [Sans Network Forensic [Puzzle 8] #1~#9] (0) | 2021.08.04 |

|---|---|

| CTF-D [Sans Network Forensic [Puzzle 3] #1~#6] (0) | 2021.08.04 |

| D-CTF [DefCoN#22 #1] (0) | 2021.07.08 |

| D-CTF [DefCoN#21 #1] (0) | 2021.07.06 |

| D-CTF [Find Key(WhiteHat)] (0) | 2021.07.04 |