한 달 전쯤 있었던 Fword CTF 2021에 포렌식 문제 몇 개 있길레

나중에 풀고 정리할려고 포렌식 문제 파일만 받아두었는데

피에스타 하느라 못 풀어보고 있다가 이제서야 푸네요.

2.00GB 크기의 challenege.raw 파일이 주어진다.

메모리 덤프파일이므로 vol로 분석을 진행한다.

Win7SP1x64

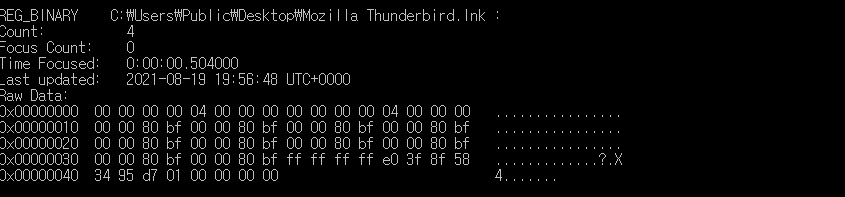

문제 지문을 보면 연락을 취했었다라고 되어 있는데 userassist를 확인해보면 메일 클라이언트인 thunderbird가 실행되었던 것을 확인할 수 있다.

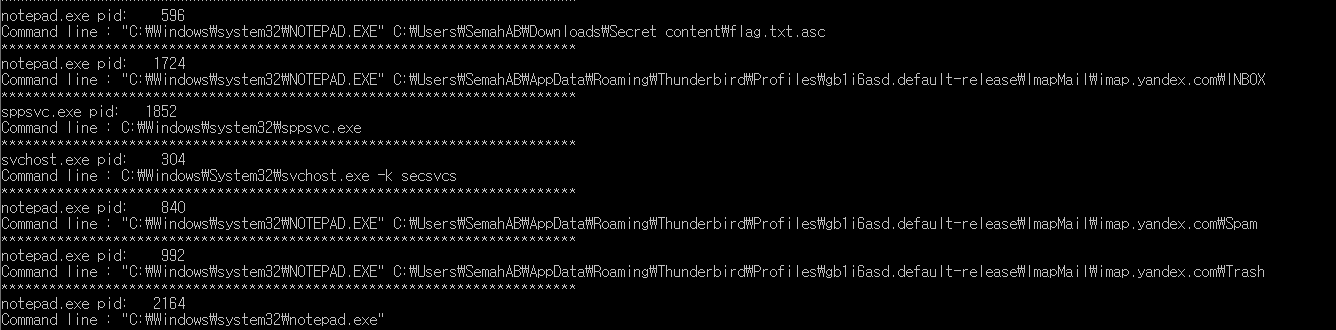

메일 정보가 담긴 파일 내용을 확인해봐야 할 것 같은데 cmdline에서 메일 파일들을 notepad로 열었던 기록이 있다.

플래그 파일을 연 기록도 있다.

경로를 찾아봐야하는 수고를 덜었다.

filescan으로 해당 파일들 오프셋 찾아내서 dumpfiles로 뽑아내면 된다.

flag가 PGP 메세지로 구성되어 있다.

ctf.user가 ctf.user 자신에게 보내버린 메일

그리고 필요할거라는 데이터가 포함되어 있다.

보낸 날짜는 Friday, 20 Aug 2021 5:03

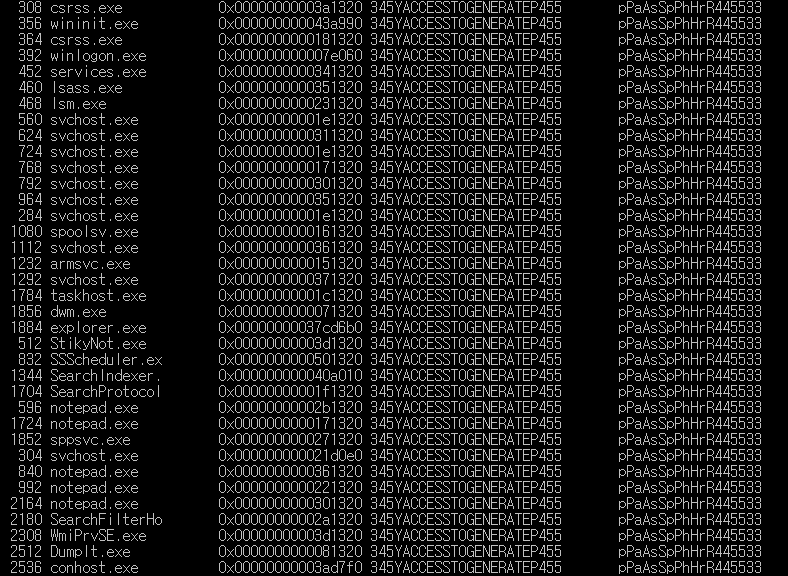

패스워드를 환경변수 345YACCESSTOGENERATEP455 에서 얻을 수 있을 것 같다.

pPaAsSpPhHrR445533

PGP 메세지를 복호화하기 위해서 INBOX에서 주어진 데이터를 key파일로 사용하고 key 파일에 대한 패스워드로 pPaAsSpPhHrR445533 사용하여

PGP 메세지를 복호화하면 23b2e901f3c3c3827a70589efd046be8 가 나온다.

위 세 개 정보를 조합하여 플래그를 완성하면 된다.

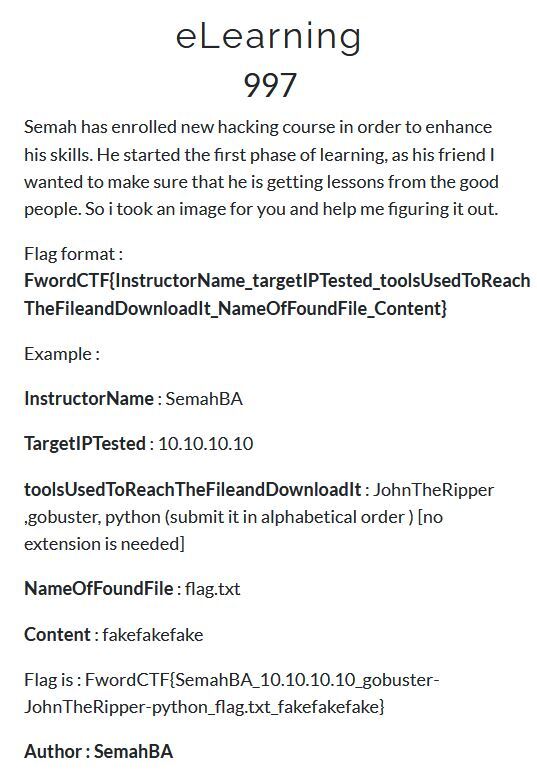

디스크 덤프 파일이 주어진다.

설치된 프로그램들을 확인해보면 zenmap과 mailbird가 설치되어 있는 것을 확인할 수 있다.

%APPDATA%\Local\Mailbird\Store\Store.db 를 확인하여 메일 내용을 확인해보면

instructor name 이 SBA임을 확인할 수 있다.

'CTF Write Up' 카테고리의 다른 글

| DownUnderCTF 2021 (0) | 2021.09.25 |

|---|---|

| FIESTA 2021 Write up (0) | 2021.09.25 |

| InCTF 2021 Forensics (0) | 2021.08.22 |

| SSTF 2021 write up (0) | 2021.08.16 |

| RACTF 2021 Write up (0) | 2021.08.15 |