Forensics

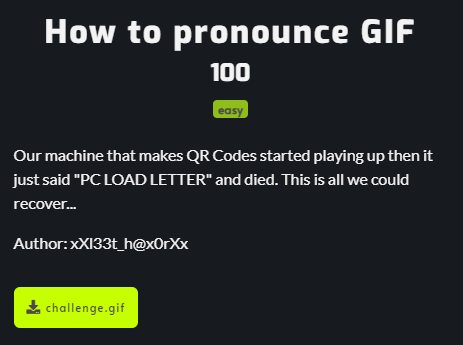

A challenge.gif file is given.

When you open the file, it looks like a parts of the QR code images.

To split the images.

Split animated GIF image in frames (free online tool)

This online tool is designed to convert an animated GIF (and WebM, APNG, MNG, AVIF) image into individual frames for editing or viewing them separately.

ezgif.com

Then you can get 12 piece images of 10 QR code images divided by color.

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

import cv2

for i in range(10):

chunks = []

for j in range(12):

imgfile = "./img/frame_" + "{0:03}".format(j*10+i) + "_delay-0.05s.gif"

#img = cv2.imread(imgfile, 1)

ret, frame = cv2.VideoCapture(imgfile).read()

img = frame[1:21, 0:300].copy()

chunks.append(img)

cv2.imwrite("./img/"+str(i)+".jpg", cv2.vconcat(chunks))

|

cs |

I wrote a python code to concat images and read 5.jpg % 7.jpg.

decode base64

get flag

4기가짜리 메모리 덤프 파일이 주어진다.

멀웨어 이름, 멀웨어 지속 메커니즘의 이름, 감염 경로 폴더를 찾아야 한다.

Win7SP1x64

수상해보이는 notsuspicious.exe 실행 기록이 있다.

filescan으로 해당 파일 찾아서 dumpfiles로 덤프하니까 윈도우 디펜더가 반응한다.

파일명 notsuspicious.exe

폴더명 PJxhJQ9yUDoBF1188y

virustotal 돌렸는데, 원본 파일명은 BitcoinBlackmailer.exe 이었다.

혀튼 레지스트리 키 추가하고, 프로세스 생성해서 돌리는데

플래그를 어떻게 작성해야 되는거지..

'CTF Write Up' 카테고리의 다른 글

| Killer Queen CTF 2021 write up (0) | 2021.10.31 |

|---|---|

| Digital Overdose 2021 Autumn CTF 2021 Write up (0) | 2021.10.09 |

| FIESTA 2021 Write up (0) | 2021.09.25 |

| Fword CTF 2021 Forensics Write up (0) | 2021.09.25 |

| InCTF 2021 Forensics (0) | 2021.08.22 |