반응형

ctfd같은걸 사용하지 않고 디스코드와 디스코드 봇을 사용하여 운영된 신기한 대회였다.

open pcap file with wireshark

search filter "http"

run script

주어진 바이너리에서 jpg 이미지들을 뽑아내면 된다

시그니쳐 ffd8로 검색하면 3개가 나오는데, ffd8기준으로 jpg 파일 3개 뽑아내주면 된다.

플래그 일부가 그려진 이미지들을 얻을 수 있으며

플래그들을 합쳐주면 된다.

반응형

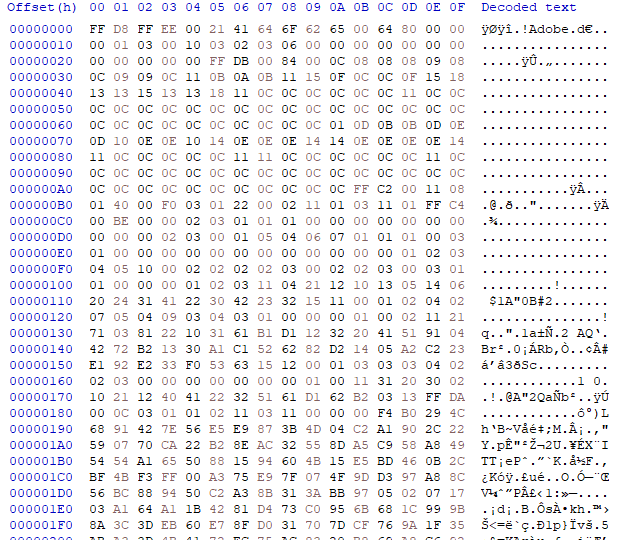

elf core 파일과 플래그가 암호화된 enc 파일이 주어진다.

core파일을 ida에 올려보면

flag.txt가 압축된 bz2 파일을 password.txt를 패스워드로 사용해서 암호화한것을 유추할 수 있다.

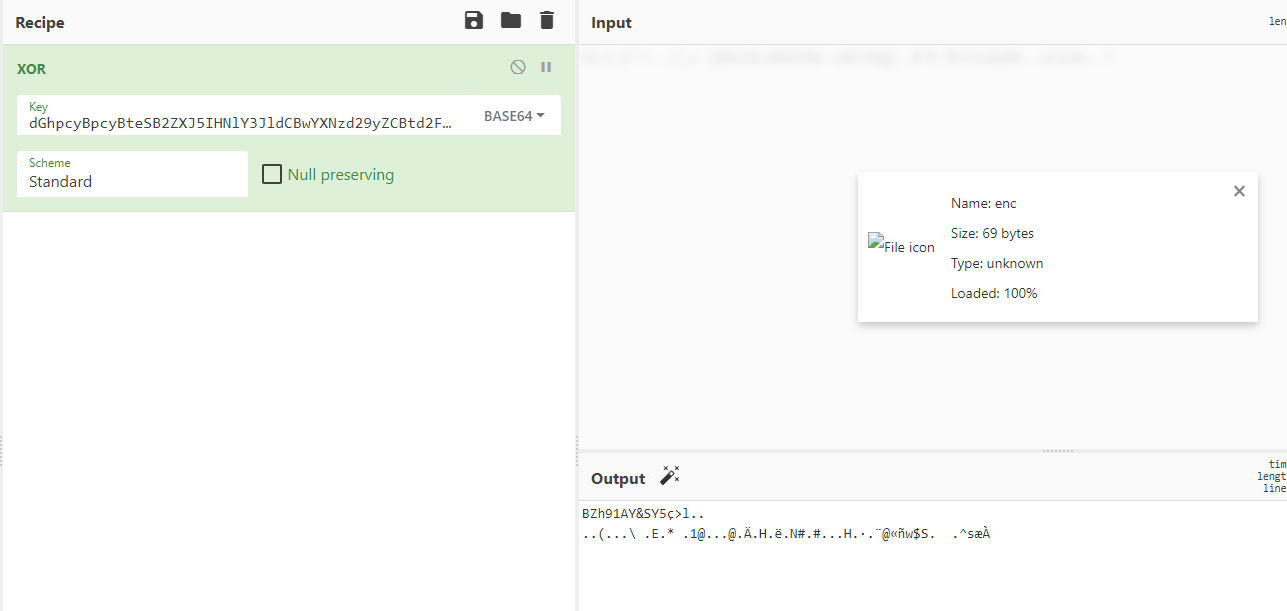

그리고 strings에서 password로 보이는 문자열을 찾을 수 있다.

이 문제의 카테고리가 포렌식인데, 리버싱에 진심으로 문제를 제작하지 않았을 거 같아서

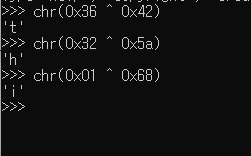

이런 리버싱처럼 보이는 포렌식 문제에는 xor이 많이 사용된다는 경험을 이용해서

xor을 때려봤다.

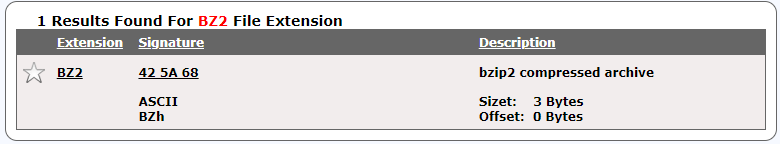

bz2의 헤더 시그니쳐와 enc 파일을 xor해봤다.

맞는거 같다.

bz2 압출풀면 flag가 있다.

반응형

'CTF Write Up' 카테고리의 다른 글

| PwnMe CTF 2023 Write up (0) | 2023.05.06 |

|---|---|

| 제8회 BoB 정보보안 CTF(BISC) (5) | 2022.09.09 |

| NahamCon CTF 2022 Forensic Write up (0) | 2022.04.30 |

| RITSEC CTF 2022 Write up (0) | 2022.04.02 |

| LINE CTF 2022 write up (0) | 2022.03.27 |