Find the flag

주어진 파일 뒷 부분에 PK 시그니쳐가 붙어있다.

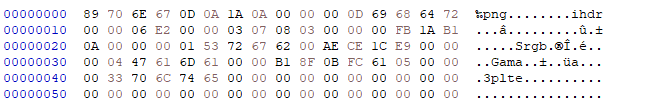

When you open a given png file with HxD, you can see PK signature at the end.

zip으로 만들어서 열면 플래그가 나온다.

Rename the file .png to .zip. Then, you can get a flag!

simple_forensic

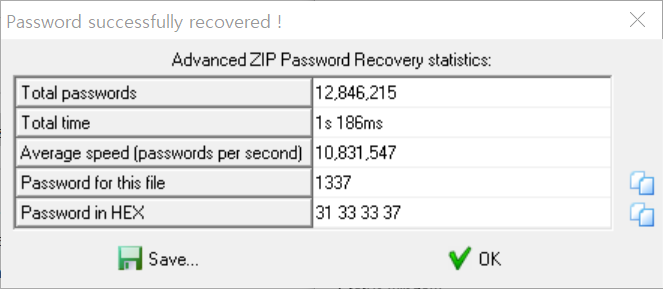

암호가 걸린 zip 파일이 주어진다.

Given zip file has locked.

브포 돌려서 비번을 찾을 수 있다.

You need to brute-force attack to find password to unlock zip.

The password is 1337.

그러면 압축파일(file.zip) 하나랑 txt파일을 하나 열 수 있다.

Then, you can get a file.zip and a txt file.

뭔가 했는데, 모스부호 였다.

In txt file, you can see only K and H. I guessed this is morse code.

H -> - , K -> . 으로 하고 돌리면 되는데,

페이크 플래그가 나온다. ㅋㅋ;;

However, it was fake flag. :p

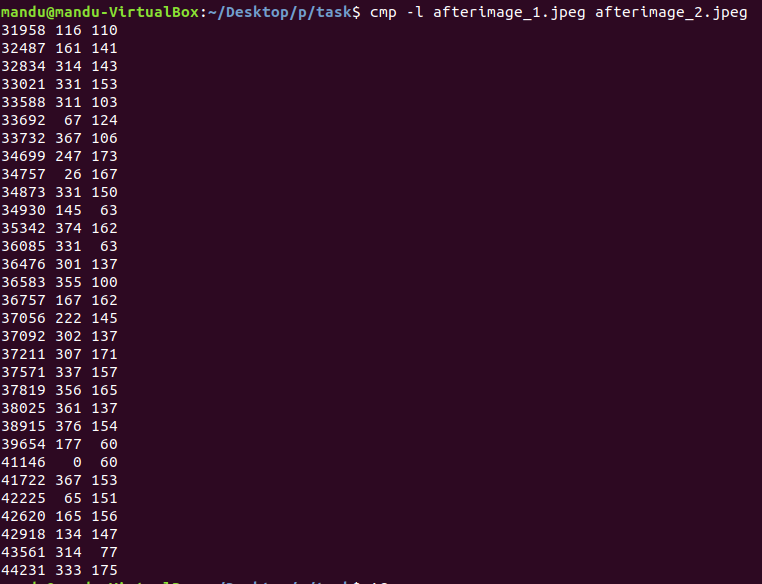

버리고 file.zip을 보자. 암호가 걸려있는 것 처럼 보이지만, 사실은 안 걸려있다.

Send txt file to TRASH CAN. And look at the file.zip

It seems like locked file, but it isn't. You don't need to find a password.

비트 조작해주면 된다.

Just change some bits of zip file.

mandu-mandu.tistory.com/143 참고하자

SuNiNaTaS [FORENSIC 28번] 풀이

SuNiNaTaS의 28번문제 풀이입니다. [FORENSIC] 암호가 걸린 압축파일이 있다. 근데 문제내용을 보았을 때 "brute force가 필요없다","암호가 있기나 한건가!"를 보면 암호는 없는 것 같다. 근데 비밀번호를

mandu-mandu.tistory.com

(처음에 브포를 돌렸기 때문에 이런 풀이가 나올 것 같았음.)

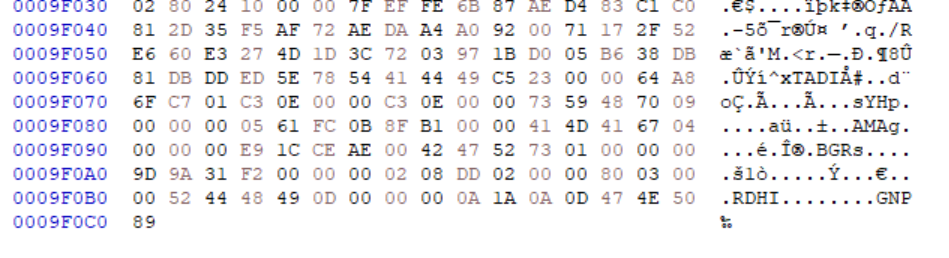

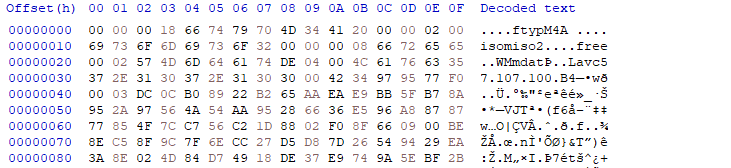

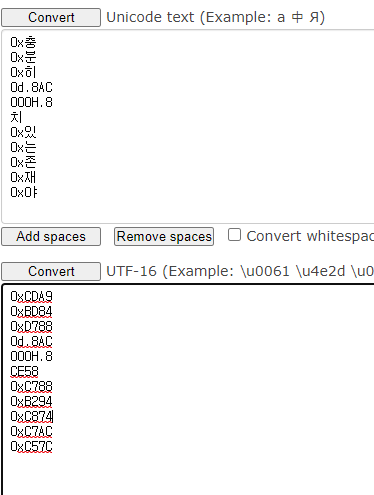

hxd로 까보면,

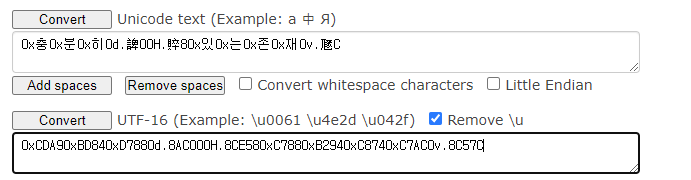

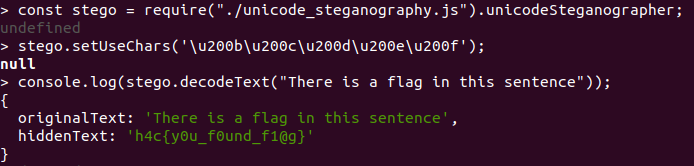

이렇게 나오는데, zero-width space steganography가 적용된 것이다.

e2808b, e2808c, e2808d, e2808f

zero-width space steganography

github.com/offdev/zwsp-steg-js

offdev/zwsp-steg-js

Zero-Width Space Steganography, encodes/decodes hidden messages as non printable/readable characters. - offdev/zwsp-steg-js

github.com

를 이용하여 플래그를 구할 수 있었다.

I can get a flag using zwsp-steg-js.

Find Hangul

아무런 설명 없이 VM.E01을 던져준다.

No description for this task.... :(

you can open the VM.E01 using FTK Imager.

유저폴더 살펴보고 휴지통을 살펴보았다.

I looked at the user folder and the Recycle.Bin.

많고많은 폴더와 파일 중에서 훈민정음.docx파일을 찾을 수 있다.

You can find Hunminjeongeum.docx file in many fake files.

추출해서 열어보자.

Export and open it.

하얀글씨로 안 보이도록 하거나, 스크롤을 많이 내리도록 되어 있어서, 색상 맞춰주고 정렬해주면 한 번에 내용을 볼 수 있다.

근데 저기있는 플래그도 페이크플래그다. ㅎㅎ;

But there's no flag. h4c(hangul_choigo) is not a flag.

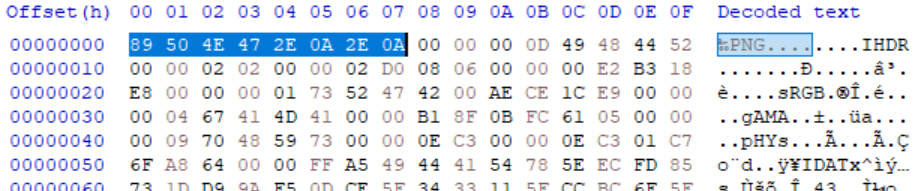

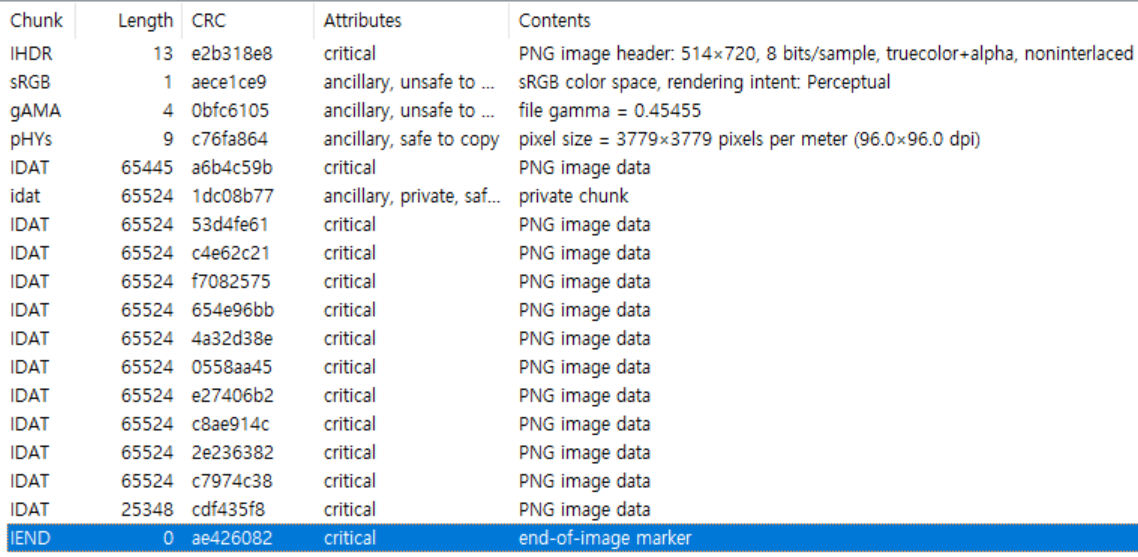

docx 파일을 zip으로 만들고 열어보면 flag.png를 찾을 수 있다.

Rename .docx to .zip and then open it, you can find flag.png

청크 이름의 대소문자를 바꿔놓았다. 다 수정해주면 정상적으로 이미지를 확인할 수 있다.

Recover chunk names.

png -> PNG

Srgb -> sRGB 등.. ect...

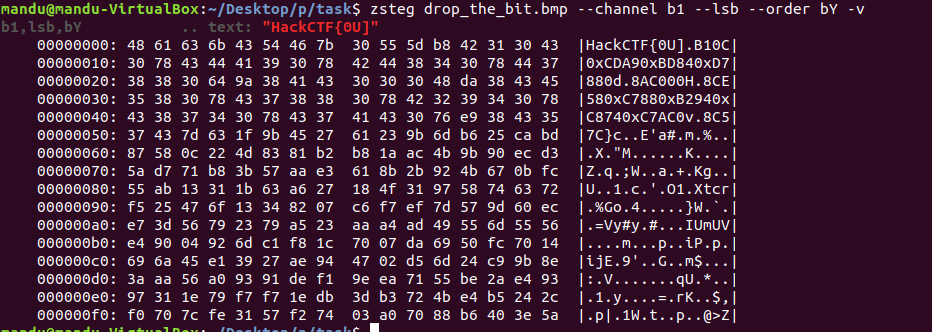

GNP

ff d9 jpg 푸터 시그니쳐 뒤에 png 파일이 뒤집어 있다.

It's reversed!!

잘라내서 뒤집고

< flag.png xxd -p -c1 | tac | xxd -p -r > file.png

stegsolve.jar로 보면 문자열이 나온다.

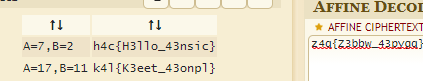

Affine Cipher 돌리면 플래그가 나온다. (GUESSING!!!!)

www.dcode.fr/affine-cipher (AUTOMATIC BRUTE FORCE DECRYPTION)

Dark light (not full wirte-up)

파일 여러개가 붙어있다.

foremost를 사용해서 분리해주었다.

qr code 9개가 나오는데 값을 보면,

sorry_this_is_not_a_flag

do_you_want_a_flag?

do_you_know_Korean_proverb?

등

잔

밑

이

어둡다.

h4c(f4c3_f_a_k_e)

뭘까?

hmm hmmmmmmmmmmmmmmm

message from space (not full wirte-up)

wav가 주어지는데, sstv 문제다.

github.com/MossFrog/SSTV-Decoder/blob/master/SSTV-Complete.py

MossFrog/SSTV-Decoder

An SSTV decoder created using python. The input files consists of 8 second frequency modulated transmissions. - MossFrog/SSTV-Decoder

github.com

디코딩 해주면 이런 이미지가 나온다.

Password : HangulDay

어디다 써먹는 걸까

Where can i use it... :(

14461009

한글 단순 치환 암호이다.

Hangul simple substitution cipher.

1446년 10월 09일, 'ㆍ','ㅛ','ㅕ' 이 부분을 보면 한글 창제와 관련이 있는 내용으로 보인다.

치환 코드는 이 것을 이용했다.

j0n9hyun.xyz/writeups/crypto/Korean-substituation-cipher/

한글 단일 치환 암호

한글 단일 치환 암호 1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374# coding: utf-8def divide_char(char): num = ord

j0n9hyun.xyz

필,켜,녈뇩 -> 천,지,인을 부터 시작하면 된다.

어느 정도 게싱으로 때려맞춰보면, 마지막에 문제를 확인할 수 있다.

해당 문제에 대한 답을 주어진 서버로 넘겨주면 플래그를 받을 수 있다.

'CTF Write Up' 카테고리의 다른 글

| 2020 Christmas CTF [show me the pcap] Write-up (2) | 2020.12.27 |

|---|---|

| CyberTalents Digital Forensics CTF write up (0) | 2020.11.29 |

| CCE2020 Quals Write-up (0) | 2020.09.26 |

| FIESTA 2020 Write up (2) | 2020.09.07 |

| 2020 Defenit CTF Write Up (2) | 2020.06.06 |