pcap 파일이 주어진다.

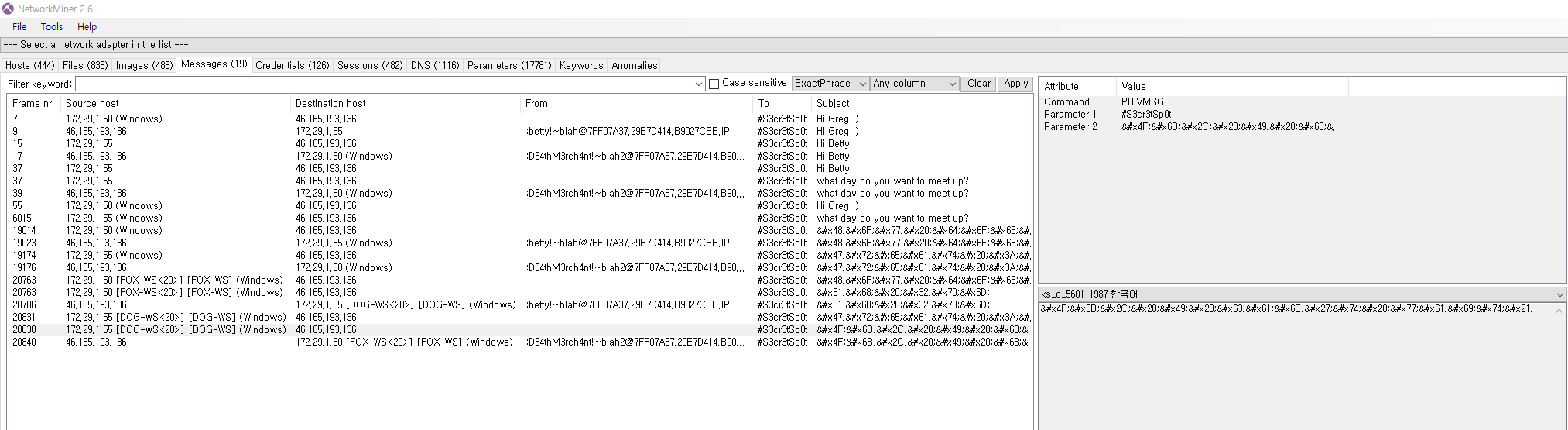

networkminer로 해당 pcap파일을 열어서 messages부분을 확인해보면 문제 지문에서 언급된 betty가 나오는 메세지 내역을 확인할 수 있다.

인코딩된 뒷부분은 그냥 ascii로 변환해주면 된다.

How does Wednesday sound?

Great :) what time?

ah 2pm

Ok, I can't wait!

답은 Wednesday 이다.

해당 메세지들이 어떤 패킷에 어떻게 들어가 있는지를 확인해보기 위해서

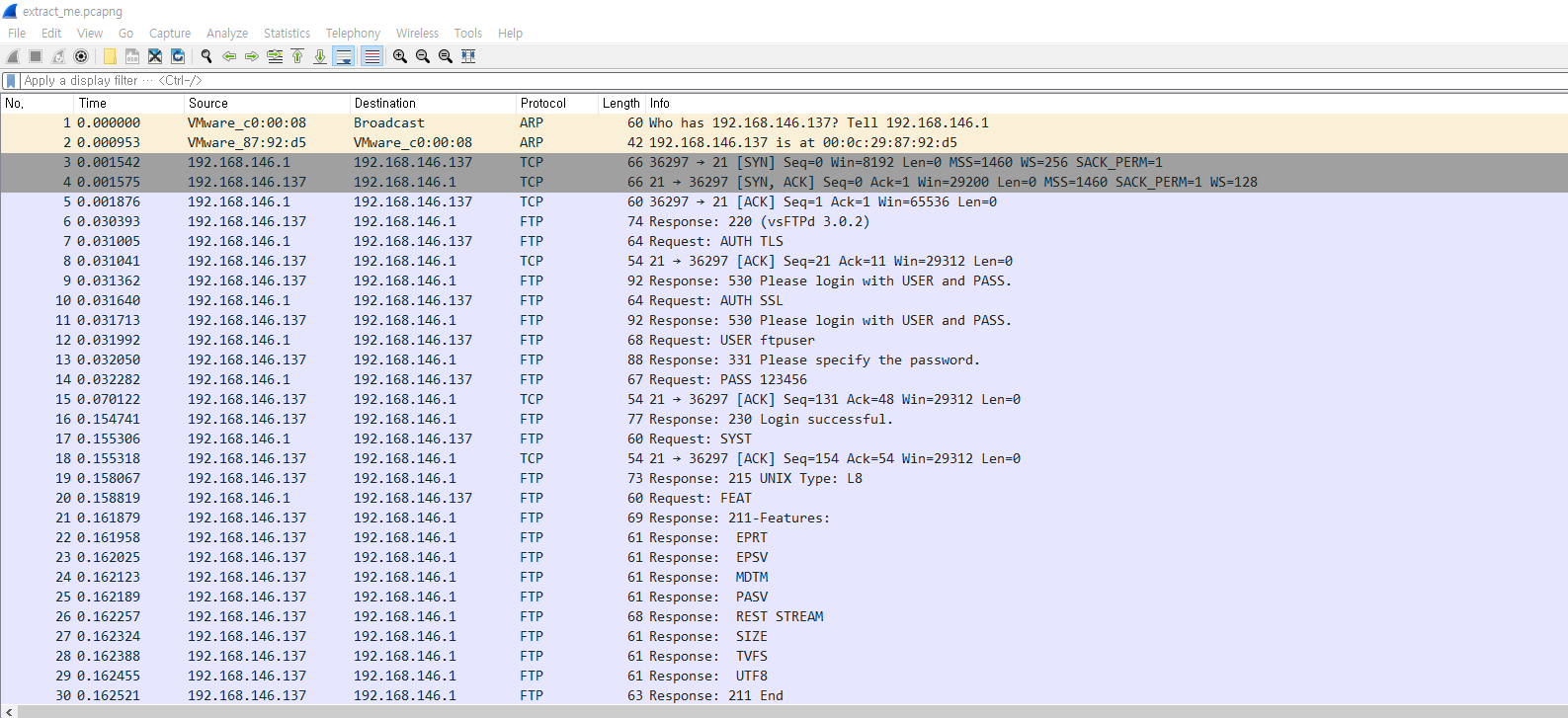

wireshark로 먼저 7번 패킷을 확인해 보았다.

IRC 프로토콜을 사용하며, Request/Response형태로 메세지를 주고받는 것을 확인할 수 있다.

'WAR GAME > [DigitalForensic] with CTF' 카테고리의 다른 글

| CTF-D [Sans Network Forensic [Puzzle 3] #1~#8] (0) | 2021.07.08 |

|---|---|

| D-CTF [DefCoN#22 #1] (0) | 2021.07.08 |

| D-CTF [Find Key(WhiteHat)] (0) | 2021.07.04 |

| D - CTF [tom-and-jerry] (0) | 2021.07.04 |

| D - CTF [계속 주시해라!] 풀이 (0) | 2020.10.14 |